USB-накопители с шифрованием — рекомендуемые модели

Kingston DataTraveler Locker+ G3 USB 3.0

Это пример хорошего флеш-накопителя с аппаратным шифрованием, который позволяет защитить доступ к файлам с помощью пароля. После десяти неправильных попыток ввести пароль, память блокируется и формат обновляется.

Предлагается также функция автоматического резервного копирования, благодаря решению USBtoCloud компании ClevX, которое обеспечивает доступ с любого места. Благодаря USB 3.0, флешка обеспечивает передачу данных со скоростью до 40 Мб/сек для записи и до 135 Мб/сек для чтения и совместима с большинством настольных компьютеров и ноутбуков.

Ее преимуществом также является прочный металлический корпус. В углу корпуса находится ушко, которое позволяет прикрепить флешку к ключам, что снижает риск ее потери. Вы можете выбрать одну из нескольких версий — от 8 до 64 Гб.

Kingston DataTraveler 2000 USB 3.0 AES Encrypted

Гораздо более высокий уровень безопасности может предложить Kingston DataTraveler 2000 — флэш-накопитель с аппаратным шифрованием в режиме XTS и 256-битным стандартом AES. Его отличает встроенная клавиатура для ввода пароля, что оказывает дополнительное влияние на защиту данных. Десять неудачных попыток приводят к полной блокировке памяти.

Сертификация по стандарту FIPS 197 означает, что память соответствует требованиям, часто предъявляемым ИТ-отделами компаний. Очень полезной функцией может быть «ПИН-код администратора», который позволяет админу получить доступ к флэш-накопителю и назначить новый ПИН-код, если пользователь забыл предыдущий.

Вторая функция — «Доступ только для чтения» — администратор может предоставить пользователю накопитель, содержимое которого хранится в режиме «только для чтения».

Производитель также позаботился о прочной конструкции, устойчивой к воздействию пыли и воды (IP75) и низких и высоких температур.

Kingston DataTraveler Vault Privacy 256bit AES Encrypted

Флешка работает в стандарте USB 3.0, поэтому гарантирует быструю передачу данных. Самое главное, конечно же, ее защитные функции для хранящихся на ней данных.

Прежде всего, стоит отметить, что содержимое данных защищено 256-битным AES, которое соответствует корпоративным стандартам безопасности. Память флэш-накопителя защищена паролем, который отвечает нескольким требованиям, повышающим его надежность. Если ввести неверный пароль 10 раз, память будет отформатирована.

Накопитель также имеет режим «только для чтения», в котором отдельные файлы доступны только в нем, чтобы помочь избежать угроз вредоносного ПО.

Преимуществом этой флешки является также прочный алюминиевый корпус и водонепроницаемость.

Устройства шифрования данных для базового оборудования

Для шифрования данных, передаваемых между абонентскими радиостанциями и локальной сетью заказчика (Customer Enterprise Network — CEN) в зависимости от типа радиосистемы используются следующие два устройства:

- Устройство шифрования данных CDEM (CAI Data Encryption Module) для конвенциональных радиосистем

- Устройство шифрования данных PDEG (Packet Data Encryption Gateway) для транкинговых радиосистем

Оба устройства аппаратно идентичны, но имеют разное программное обеспечение.

Для смены ключей используются те же два способа, что и для операторской позиции:

- С помощью загрузчика ключей KVL 4000 при непосредственном его подключении к модулю. Данный способ используется для первоначальной загрузки ключей.

- С помощью системы управления ключами KMF и функции смены ключей по локальной сети (Over The Ethernet Keying — OTEK). Для использования данного способа необходима начальная загрузка ключей с помощью KVL 4000.

Подготовка к шифрованию дисков и файлов

Самые лучшие меры безопасности прозрачны для пользователя на этапах внедрения и использования. Всякий раз при возникновении задержки или сложности, вызванной использованием функции безопасности, велика вероятность того, что пользователи попытаются обойти систему безопасности. Это особенно актуально, если речь идет о защите данных, и организациям нужно всеми способами обезопасить себя от этого.

Windows 10 предлагает надежные и удобные решения для шифрования целых томов, съемных устройств или отдельных файлов. Можно предпринять определенные меры заранее, чтобы подготовиться к шифрованию данных и сделать развертывание максимально простым и быстрым.

Предварительная подготовка TPM

В Windows 7 подготовка TPM к работе была сопряжена с некоторыми сложностями.

- Можно включить TPM в BIOS. Для этого нужно перейти в настройки BIOS для включения TPM или установить драйвер для включения TPM из Windows.

- При включении TPM может потребоваться выполнить одну или несколько перезагрузок.

Как правило, все это было сопряжено с большими сложностями. Если ИТ-специалисты занимаются подготовкой новых ПК, они могут выполнить все вышеперечисленное, но если требуется добавить BitLocker на устройства, с которыми уже работают пользователи, последним придется справляться с техническими сложностями и либо обращаться к ИТ-специалистам за поддержкой, либо не включать BitLocker.

Корпорация Майкрософт включила в Windows 10 инструментарий, необходимый для полноценного управления TPM из операционной системы. Не требуется заходить в BIOS, устранены также все ситуации, требующие перезагрузки компьютера.

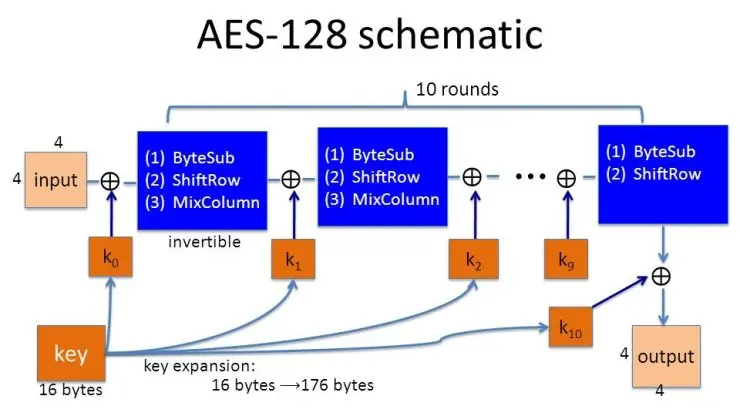

Шифрование AES, его типы и закон Мура

В настоящее время существует три типа шифрования AES: 128-битное, 192-битное и 256-битное, где последний является наиболее безопасным. Это было разработано на основе Закон Мура Как показали первые тесты, за относительно короткое время мощность процессоров может сломать самое слабое шифрование за все более короткие промежутки времени.

Таким образом, хотя он начинался с 56 битов, он был быстро переключен на три названных типа, чтобы сделать его более безопасным. Дополнительно Шифрование Стандартный или AES имеет довольно явное преимущество перед другими конкурентами: он имеет открытый характер, что означает, что он может использоваться как публично, так и в частном порядке, в коммерческих целях или нет.

Кроме того, это система с симметричным ключом, которая обеспечивает ей большую безопасность, поскольку используемый ключ должен быть известен для шифрования и дешифрования, а отправителю и получателю требуется копия соответствующего ключа

Это имеет важное преимущество в производительности системы шифрования, поскольку отправитель и получатель вынуждены знать ключ, поэтому для перемещения информации требуется меньшая вычислительная мощность, поскольку она всегда защищена

Какими документами регулируется ввоз шифровальных средств на территорию Российской Федерации?

- «Единый перечень товаров, к которым применяются запреты или ограничения на ввоз или вывоз государствами — членами таможенного союза в рамках Евразийского экономического сообщества в торговле с третьими странами», включающий в себя перечень шифровальных (криптографических) средств, ввоз которых на таможенную территорию Таможенного союза и вывоз с таможенной территории Таможенного союза ограничен (далее — Перечень 2.19).

- Положения о применении ограничений, включающие в себя Положение о порядке ввоза на таможенную территорию Таможенного союза и вывоза с таможенной территории Таможенного союза шифровальных (криптографических) средств (далее — Положение о ввозе).

Что ввозится по упрощенной схеме?

- Товары, содержащие шифровальные (криптографические) средства, имеющие любую из следующих составляющих:

- симметричный криптографический алгоритм, использующий криптографический ключ длиной, не превышающей 56 бит (это обычный и мало где сейчас применяемый DES); или

- асимметричный криптографический алгоритм, основанный на любом из следующих методов (тот же RSA в современной реализации в это исключение тоже не попадает):

- на разложении на множители целых чисел, размер которых не превышает 512 бит;

- на вычислении дискретных логарифмов в мультипликативной группе конечного поля

размера, не превышающего 512 бит; или - на дискретном логарифме в группе, отличного от поименованного в вышеприведенном

подпункте “b” размера, не превышающего 112 бит.

- Товары, содержащие шифровальные (криптографические) средства, обладающие следующими ограниченными функциями:

- аутентификация, включающая в себя все аспекты контроля доступа, где нет шифрования файлов или текстов, за исключением шифрования, которое непосредственно связано с защитой паролей, персональных идентификационных номеров или подобных данных для защиты от несанкционированного доступа;

- электронная цифровая подпись.

- Шифровальные (криптографические) средства, являющиеся компонентами программных операционных систем, криптографические возможности которых не могут быть изменены пользователями, которые разработаны для установки пользователем самостоятельно без дальнейшей существенной поддержки поставщиком и техническая документация (описание алгоритмов криптографических преобразований, протоколы взаимодействия, описание интерфейсов и т.д.) на которые является доступной. Именно под это исключение подпадают широко распространенные ОС — Windows, Linux и т.п.

- Шифровальное (криптографическое) оборудование, специально разработанное и ограниченное применением для банковских или финансовых операций. Это банкоматы, оборудование для SWIFT и т.п. Cisco специально для данных целей выпускает маршрутизаторы 800-й серии с кодом PCI в коде продукта.

- Персональные смарт-карты (интеллектуальные карты).

- Приемная аппаратура для радиовещания, коммерческого телевидения или аналогичной коммерческой аппаратуры для вещания на ограниченную аудиторию без шифрования цифрового сигнала, кроме случаев использования шифрования исключительно для управления видео- или аудиоканалами и отправки счетов или возврата информации, связанной с программой, провайдерам вещания.

- Оборудование, криптографические возможности которого недоступны пользователю, специально разработанное и ограниченное для применения любым из следующего

- программное обеспечение исполнено в защищенном от копирования виде

- доступом к любому из следующего:

- защищенному от копирования содержимому, хранящемуся только на доступном для чтения носителе информации;

- информации, хранящейся в зашифрованной форме на носителях, когда эти носители информации предлагаются на продажу населению в идентичных наборах

- контролем копирования аудио- и видеоинформации, защищенной авторскими правами.

- Портативные или мобильные радиоэлектронные средства гражданского назначения (например, для использования в коммерческих гражданских системах сотовой радиосвязи), которые не способны к сквозному шифрованию (т.е. от абонента до абонента). Именно под это исключение попадают обычные мобильные телефоны и многие модели смартфонов.

- Беспроводное радиоэлектронное оборудование, осуществляющее шифрование информации только в радиоканале с максимальной дальностью беспроводного действия без усиления и ретрансляции менее 400 м в соответствии с техническими условиями производителя. Домашние точки доступа вполне подпадают под это исключение.

- Шифровальные (криптографические) средства, используемые для защиты технологических каналов информационно-телекоммуникационных систем и сетей связи.

- Товары, у которых криптографическая функция заблокирована производителем. Например, Cisco для многих своих продуктовых линеек выпускает специальные версии оборудования с установленным программным обеспечением NO PAYLOAD ENCRYPTION — “NPE”. Такое ПО есть для маршрутизаторов Cisco 800, ISR 1900, ISR 2900, ISR 3900, 2100 CGR, ASR1000, ASR 903, коммутаторов Cisco Catalyst 3560-X, Catalyst 3750-X, 2500 CGS, Nexus 7000, оборудования систем видеоконференцсвязи, систем унифицированных коммуникаций. Этот список модифицированных продуктов постоянно расширяется.

Внешние накопители WD My Book с поддержкой аппаратного шифрования AES-256

WD Security

- за создание ключей шифрования отвечает аппаратный генератор случайных чисел, а не ГПСЧ, что помогает добиться высокой степени энтропии и повысить их криптографическую стойкость;

- в ходе процедуры шифрования и дешифровки криптографические ключи не выгружаются в оперативную память компьютера, равно как и не создаются временные копии обрабатываемых файлов в скрытых папках системного диска, что помогает свести к минимуму вероятность их перехвата;

- скорость обработки файлов никак не зависит от производительности клиентского устройства;

- после активации защиты шифрование файлов будет осуществляться автоматически, «на лету», не требуя дополнительных действий со стороны пользователя.

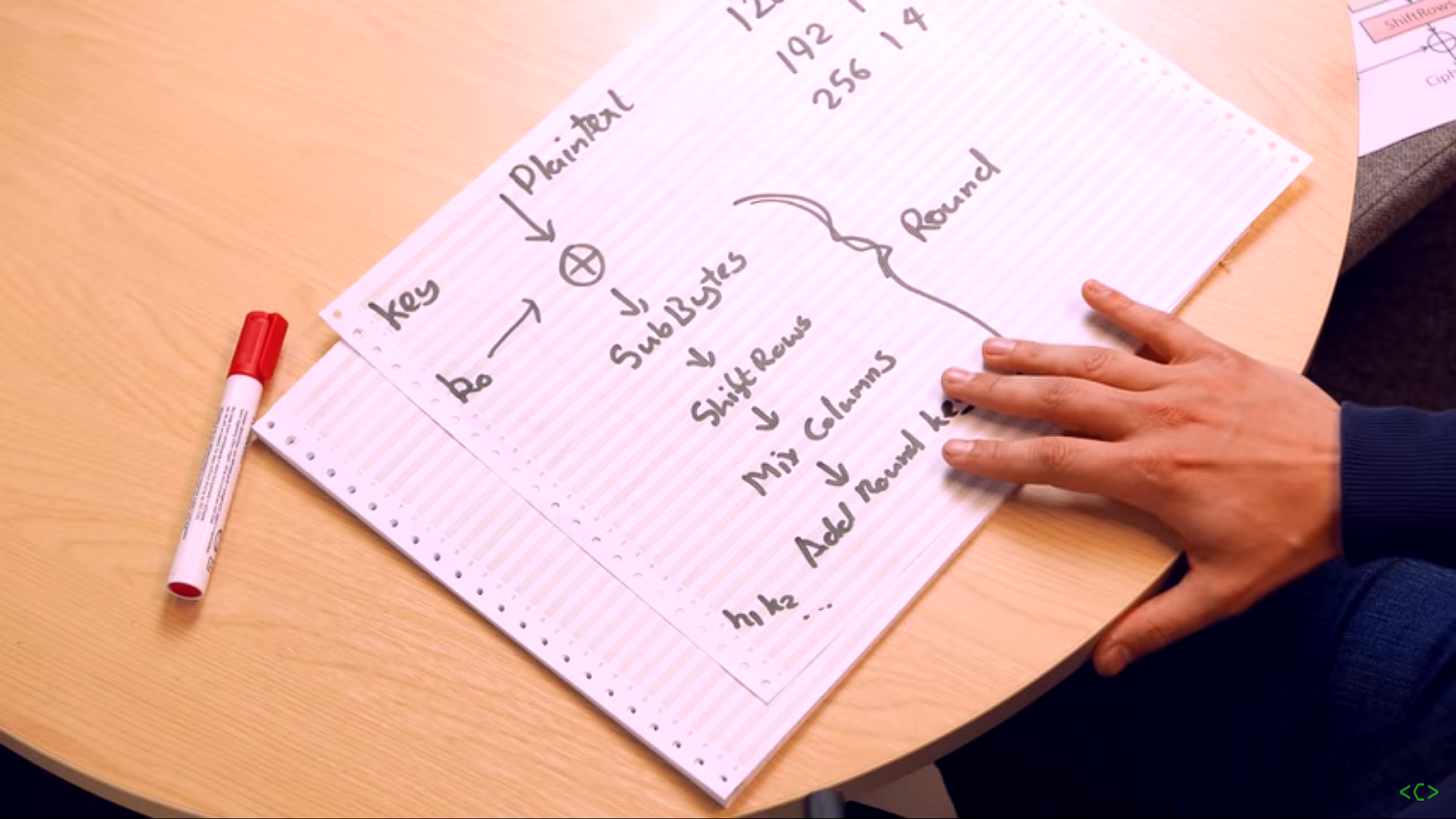

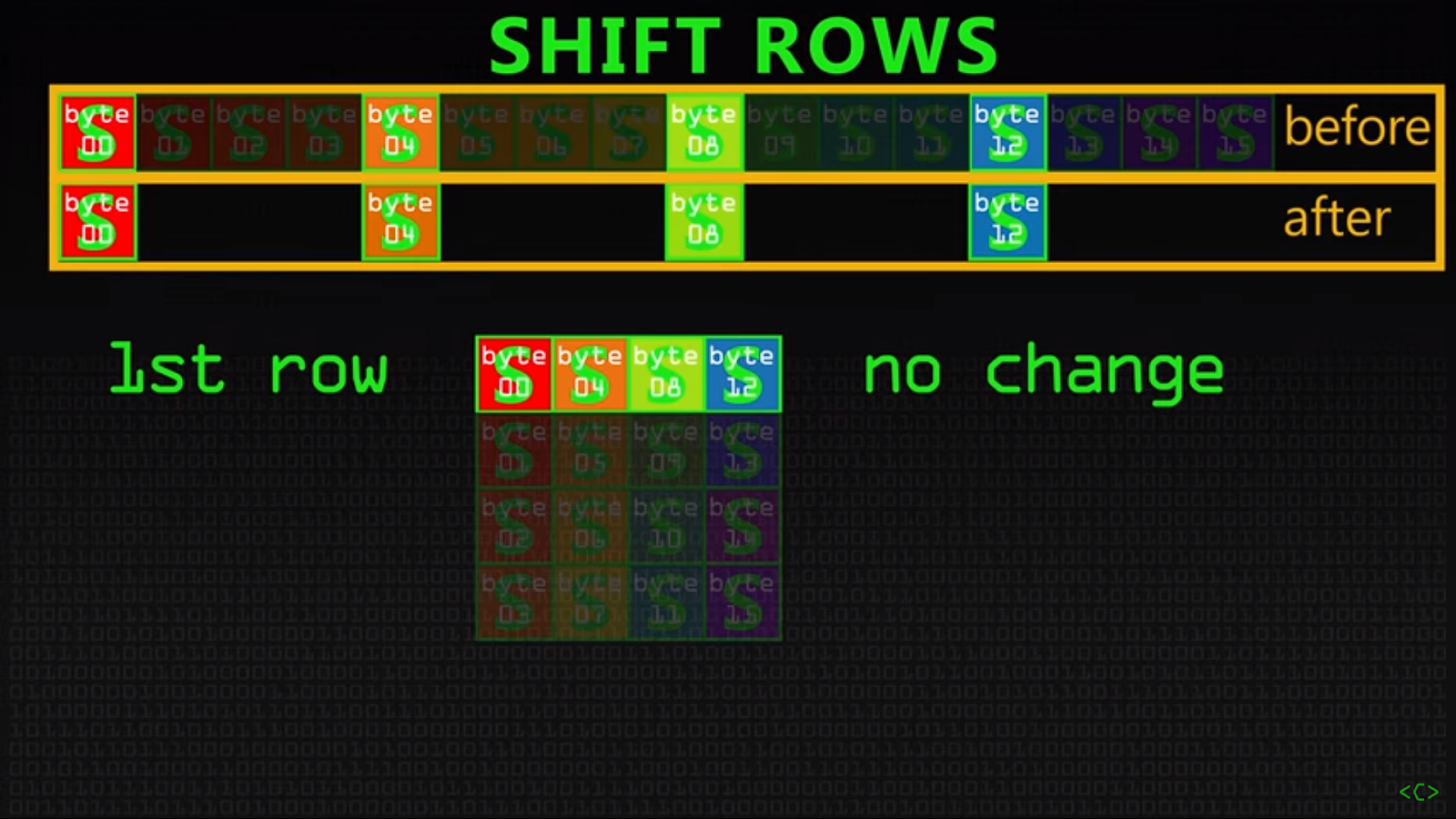

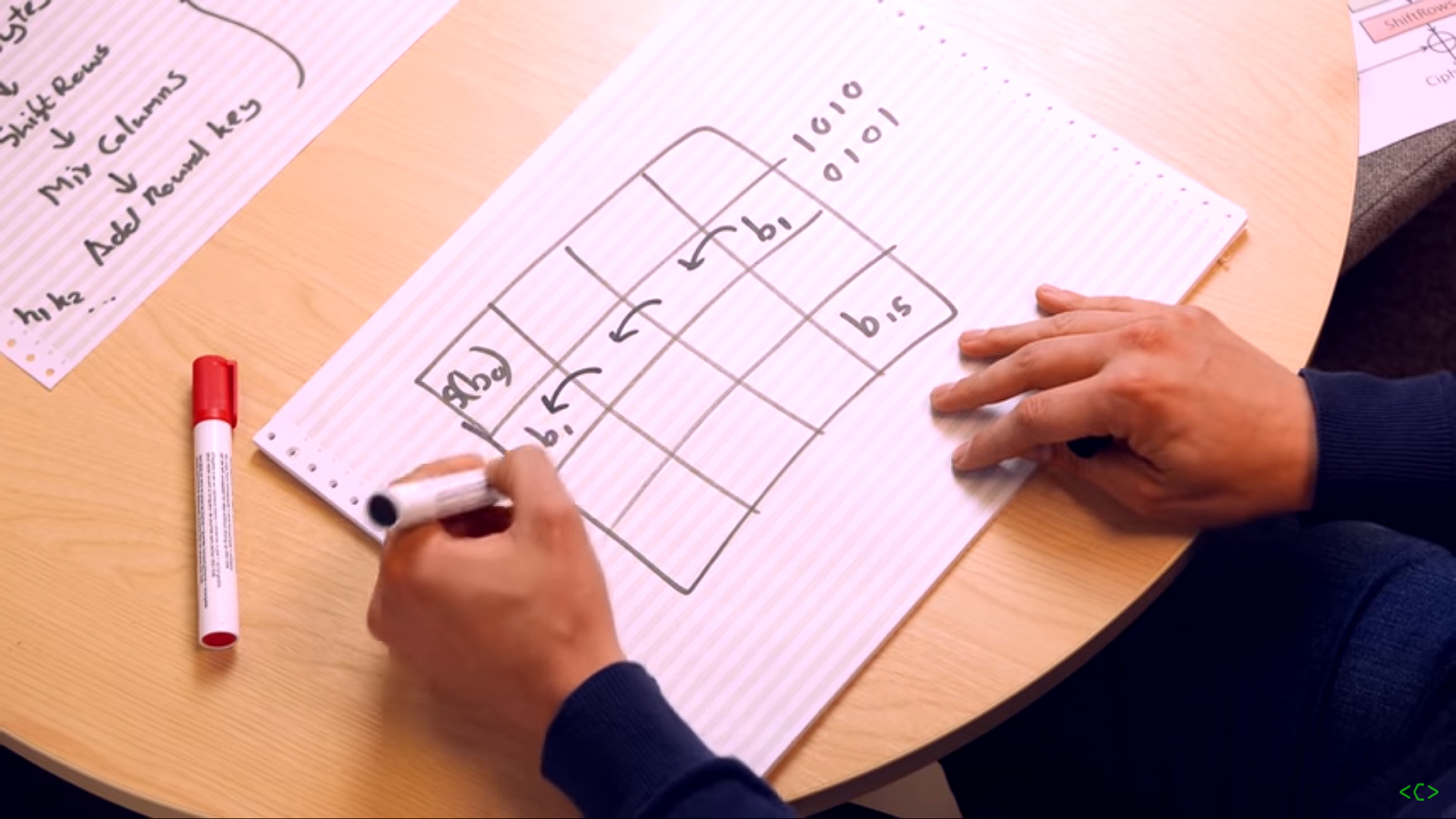

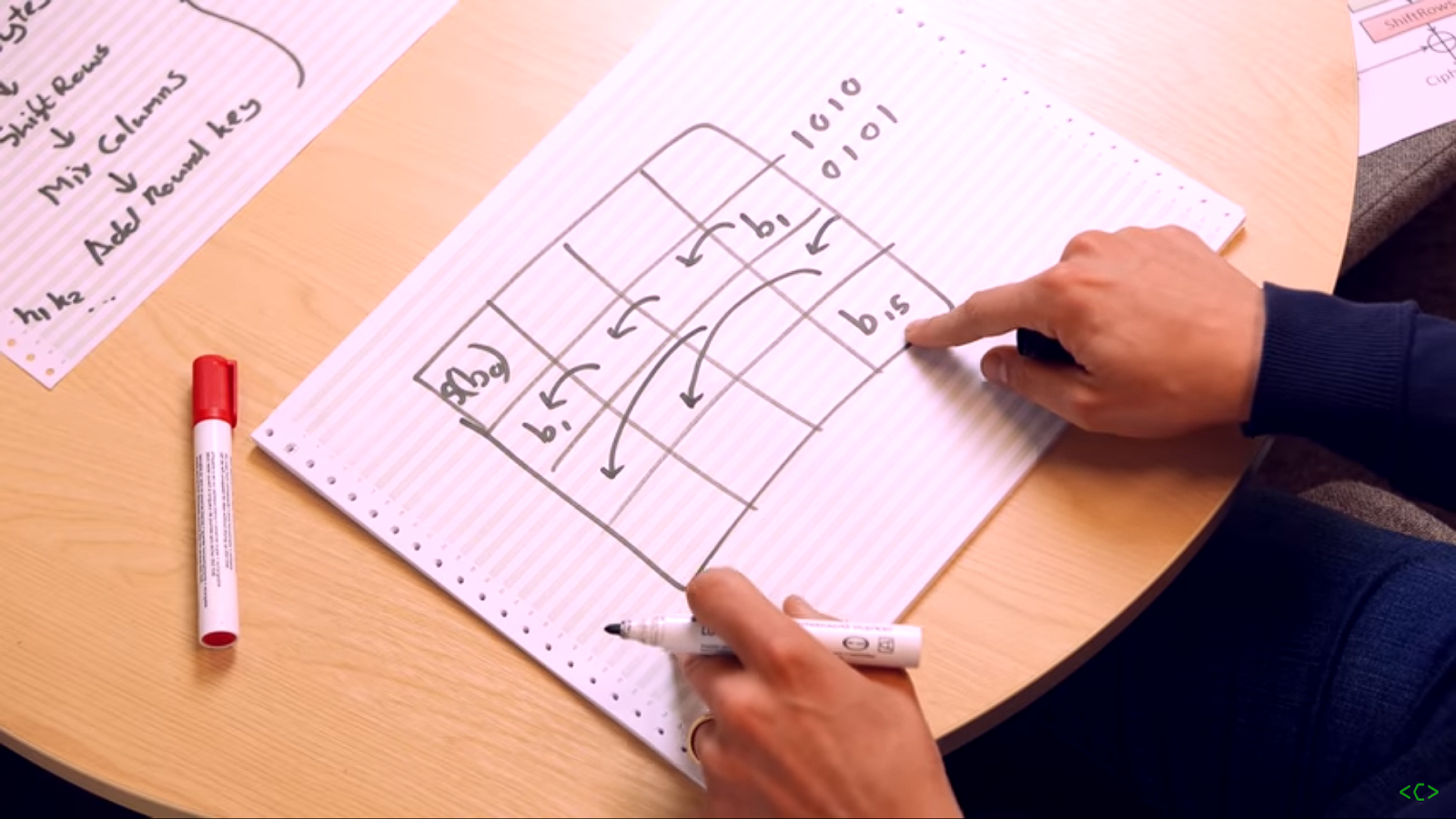

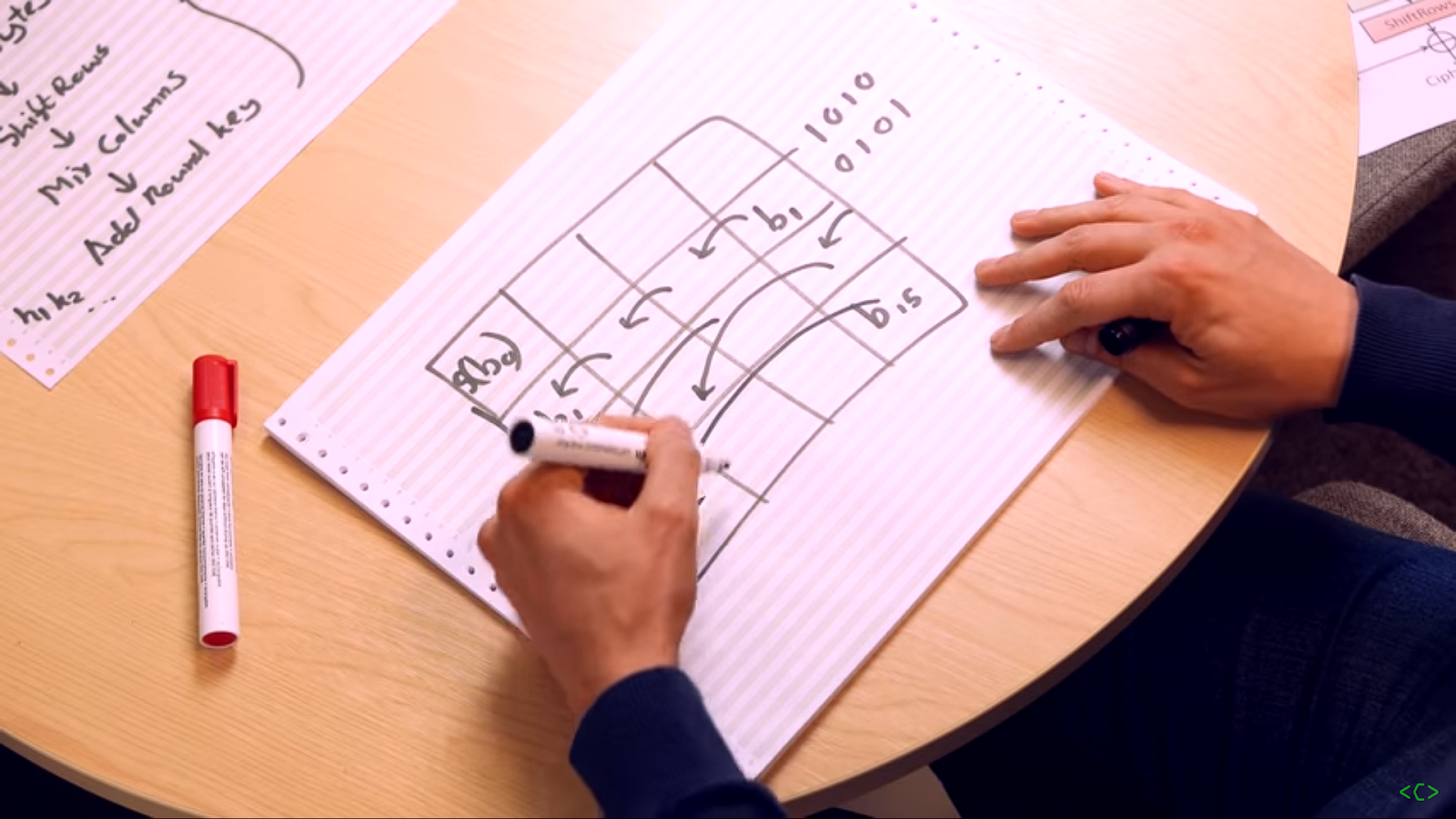

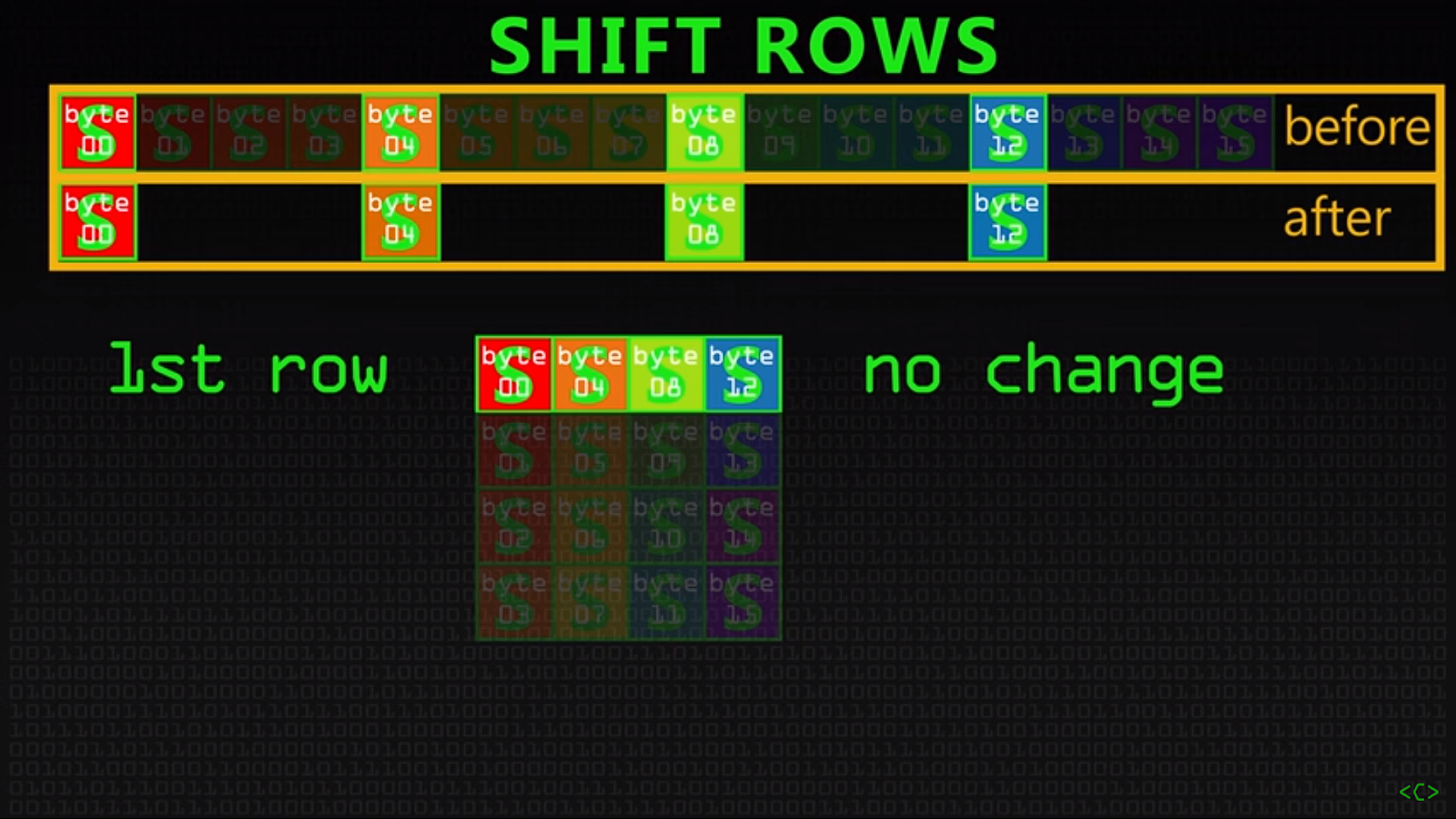

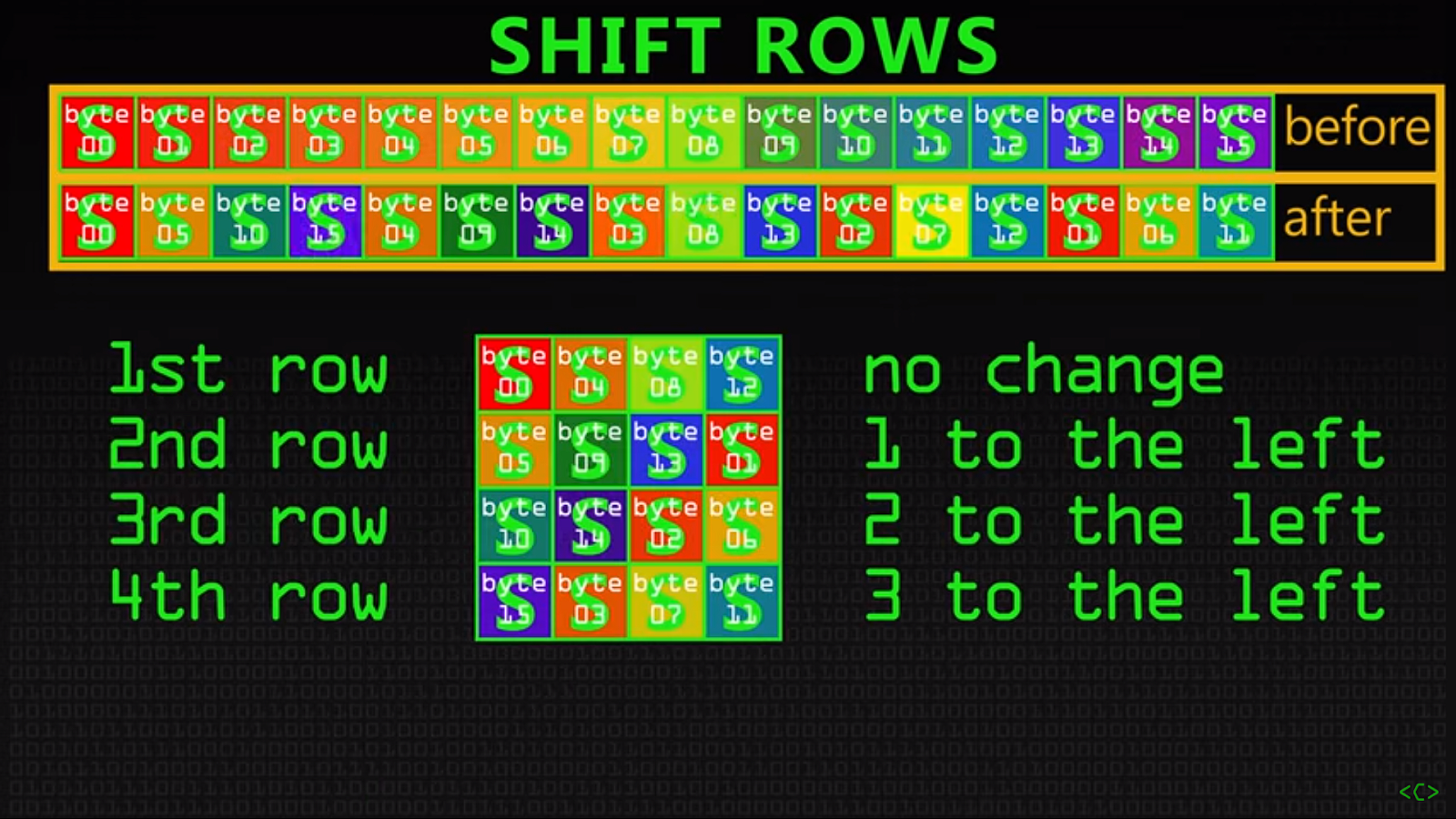

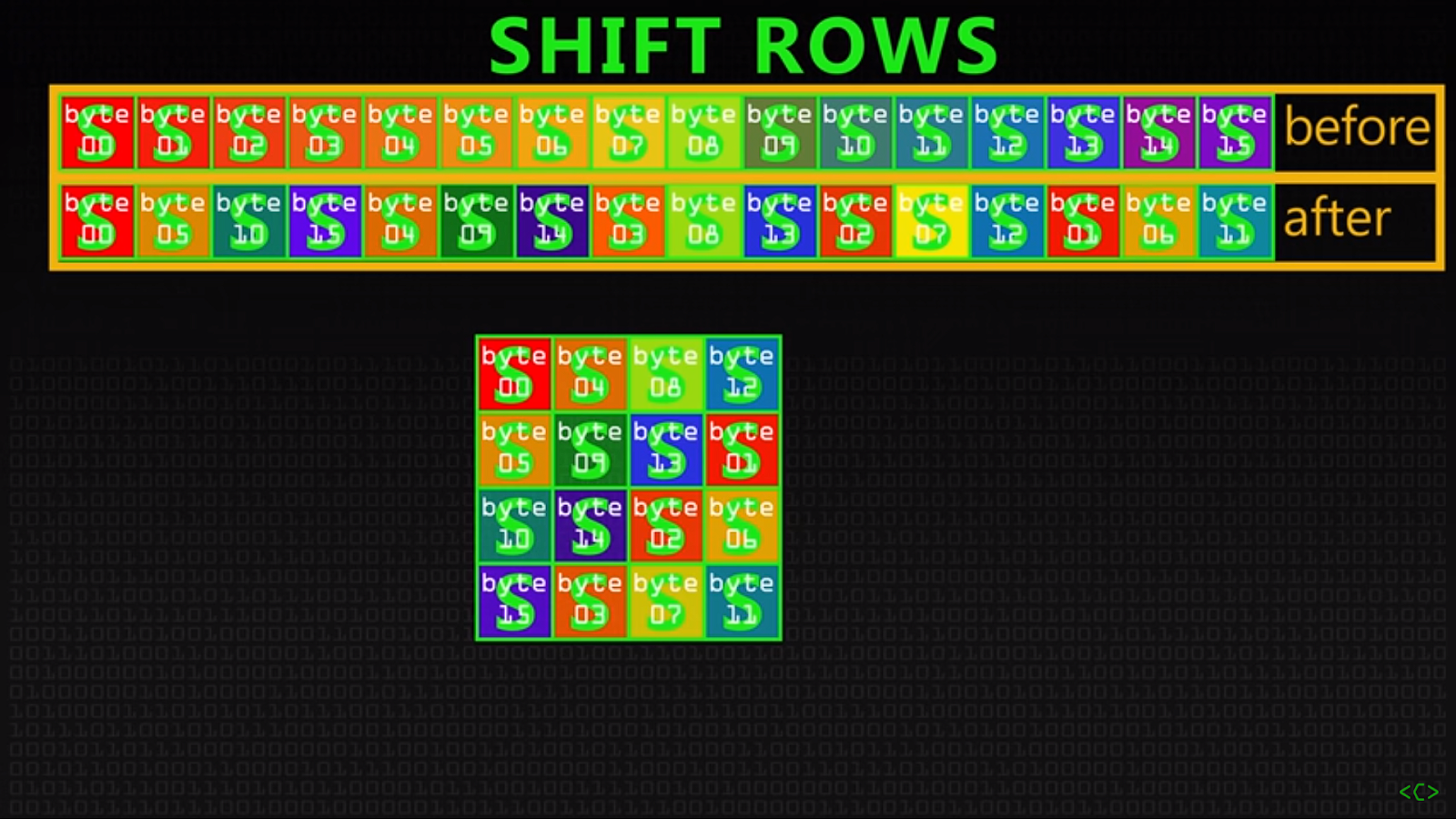

Внутри раунда. Операция 2: ShiftRows

Мы взяли наш открытый текст, применили часть нашего раундового ключа, то есть наш первоначальный ключ, и затем в начале раунда мы сделали подстановку, используя S-блок. После этого мы собираемся сдвинуть строки с помощью функции ShiftRows.

На самом деле это просто. С первым рядом мы ничего не делаем.

Второй ряд мы передвинем на один шаг влево. Тогда байт 1 пройдет весь путь в конец строки, потому что элементы движутся по кругу. Этот байт движется сюда, этот – сюда, а этот – сюда. А первый, очевидно, движется в конец строки.

Этот ряд тоже движется, но уже на два шага влево. Так что этот байт движется сюда, этот – сюда, этот – в конец ряда и так далее, а четвертый ряд сдвигается на три шага влево, результат такой же, как если бы этот ряд сдвигался вправо на один шаг.

Так что этот байт движется вот сюда, этот – сюда и так далее.

Помните, что этот процесс многократно повторяется, и что наша цель – переставить элементы и перемешать их. Так вот, если на данном этапе мы передвигаем байты из одного столбца в другой в пределах строки, когда через минуту мы перейдем к следующей операции, на этот раз внутри столбцов, вы увидите, что на самом деле мы смешиваем элементы во всей матрице. Поэтому всего за пару раундов всё очень сильно перемешивается. Очевидно, это очень хорошо, потому что взломать такой шифр будет гораздо труднее.

Итак, мы просто берем байты и переставляем их в другое место в пределах матрицы. Теперь мы подходим к функции MixColumns, которая следует за SubBytes.

Как работает это сложное шифрование

Все основано на блоках, в частности 128-битных блоках, которые разделены на матрицу 16х128 с XNUMX байтами. Восемь бит на байт дают нам XNUMX упомянутых битов, и поэтому при шифровании информации ее размер не изменяется благодаря матрицам. AES — это система подстановки и перестановки, обеспечивающая высокую безопасность благодаря тому, что исходный ключ служит для генерации новых ключей.

Каждый байт данных заменяется другим с помощью заранее определенной таблицы, чтобы затем взять каждую матрицу 4 × 4 и переместить ее следующим образом: байты во второй строке сдвигаются на один пробел влево, байты в третьей строке перемещаются на два пробела и четвертые байты сдвигаются на три, чтобы окончательно смешать столбцы и добавить начальный ключ к набору и начать заново.

Это создает зашифрованный текст, который не имеет ничего общего с оригиналом, и для его расшифровки требуется выполнить обратные шаги, предварительно зная ключ. Среди трех типов шифрования AES единственное различие заключается именно в длине ключа, поэтому если мы сравним 128 бит с 256 битами, у нас будет ключ вдвое длиннее в последнем.

Наконец, нам остается только задаться вопросом, являются ли биты AES-256 настолько безопасными, насколько они их рисуют. Ответ — да, но у него есть свои нюансы, поскольку у нас есть не только само шифрование, но и структура, в которой он размещается для получения или отправки информации.

Насколько нам известно, 256-битное шифрование все еще неуязвимо, и хотя были попытки с AES-128 битами, попытка взломать 256-битный ключ требует 2128 раза больше вычисление мощностью грубой силой и даже при такой вычислительной мощности и при использовании современного оборудования время расшифровки одного ключа будет больше вдвое больше возраста вселенной так что мы можем отдыхать спокойно.

что делать, если вам нужно зашифровать данные

для живых соединений используйте TLS (обязательно проверьте имя хоста сертификата и цепочку эмитента)

Если вы не можете использовать TLS, посмотрите для API самого высокого уровня ваша система должна предложить для вашей задачи и убедитесь, что вы понимаете гарантии, которые она предлагает, и, что более важно, что она не гарантирует. Для примера выше фреймворка, как играть предложения средства хранения на стороне клиента, это не делает недействительными сохраненные данные через некоторое время, хотя, и если вы изменили состояние на стороне клиента, злоумышленник может восстановить предыдущее состояние без вашего уведомления

если нет высокого уровня абстракция доступна используйте криптографическую библиотеку высокого уровня. Ярким примером является NaCl и портативная реализация со многими языковыми привязками -натрий. Используя такую библиотеку, вам не нужно заботиться о режимах шифрования и т. д. но вы должны быть еще более осторожны с деталями использования, чем с абстракцией более высокого уровня, например, никогда не использовать nonce дважды.

Если по какой-то причине вы не можете использовать криптографическую библиотеку высокого уровня, например, потому что вы нужно взаимодействовать с существующей системой определенным образом, нет никакого способа полностью обучить себя. Я рекомендую читать криптографическая инженерия Фергюсона, Коно и Шнайера. Пожалуйста, не обманывайте себя, полагая, что вы можете построить безопасную систему без необходимого фона. Криптография чрезвычайно тонка, и почти невозможно проверить безопасность системы.

Что такое AES

AES или Advanced Encryption Standard – так назывался конкурс, по результатам которого в 1997 году должны были выбрать преемника устаревшего к тому времени стандарта DES. В результате победил стандарт симметричного шифрования Rijndael, который со временем стали называть по названию конкурса, AES.

Проблема DES была в малой длине ключей (56 бит), что при стремительном развитии технологий, в теории позволяло подобрать его брутфорсом (грубым перебором).

Что такое AES

Как работает алгоритм

Метод безопасности применяемый Advanced Encryprion standard AES основан на поочередных подстановках блоков по 16 байт. Операции перестановок могут повторяться неоднократно – они называются “round”. У каждого раунда есть уникальные ключи, которые рассчитываются из ключей шифрования. Это делает алгоритм более стойким по сравнению с другими традиционными потоковыми алгоритмами.

Каким бывает шифрование

Оно бывает двух видов – симметричное и ассимметричное. В первом случае, ключ для шифровки сообщения используется тот же, что и для дешифровки.

При ассиметричным шифровании создается пара ключей:

- Открытый: передается серверу для расшифровки сообщения;

- и Закрытый: остается на устройстве пользователя. Доступ к зашифрованным закрытым ключом данным может быть получен с соответствующим ему открытым ключом.

Симметричное и асимметричное шифрование

Область применения

AES повсеместно распространенный стандарт, используется многими корпорациями для передачи конфиденциальной информации.

Алгоритм утвержден правительством США и используется, в том числе, для нужд армии, а также:

- В Wi-Fi и Bluetooth сетях;

- В мобильных сетях;

- На iOS, Android;

- Сайты, программы и серверы, хранящие пароли;

- Банковские продукты, банкоматы (хотя там AES не настолько популярно, как другие более сложные и ресурсозатратные алгоритмы); ПО и игры;

- В средствах криптографической защиты данных;

- В архиваторах (Winrar, winzip);

- В мессенджерах (whatsapp).

Достоинства

- Безопасный;

- Бесплатный;

- Оптимизированный. Алгоритм эффективно использует вычислительные мощности, поэтому не требователен к оперативной памяти устройства и «железу»;

- Мультиплатформенный. Реализовывается как на аппаратной части, так и на программной.

Использование в VPN

Практически все VPN сервисы используют AES шифрование с длиной ключа 128 или 256 бит. При этом в обеих случаях соединение с виртуальным сервером будет надежно защищено.

Как взломать алгоритм

Взломать алгоритм, подобрав комбинацию брутфорсом невозможно, так как это займет бесконечно много времени. Однако взламывать 128 битный ключ и не требуется. Все зависит от того, какой протокол используется для передачи. Используя PPTP, при подключении к VPN, достаточно взламать Хэши MD4 длиной 56 байт, что, с использованием облачных сервисов по подбору паролей займет не более суток.

Аппаратное шифрование

Еще в 2008 году Intel добавили поддержку аппаратного шифрования данных AES 256 в свои процессоры x86 архитектуры, что позволило повысить производительность программ, использующих этот алгоритм. Это говорит о популярности данного алгоритма блочного шифрования.

Стойкость шифрования AES 256

| Размер ключа | Количество комбинаций | Время взлома |

| 1 бит | 2 | Менее сек |

| 16 бит | 65536 | Пара сек |

| 56 бит (DES) | 7*10 в 16 степени | 400 сек |

| 128 бит | 3.4*10 в 38 степени | 1*10 в 18 степени лет |

| 256 бит | 1.1*10 в 77 степени | 3.3*10 в 56 степени лет |

При этом разница между 128 и 256 битным шифрованием не принципиальна. Если кому нибудь удастся взломать 128 битный ключ, 256 битный взломать не составит никаких проблем. С практической точки зрения, 256 битное шифрование надежно ровно настолько же, как и 128 битное, поэтому его применение это маркетинговый ход.

Вывод

Алгоритм AES — признанный лидер шифрования данных. За все время его существования взломать его никому не удалось. Однако это не значит, что никто не смог получить доступ к информации. Используя небезопасные протоколы передачи данных, можно получить доступ к паролям и информации, зашифрованной даже 128 битными ключами.

Устройства шифрования для абонентских радиостанций

Для шифрования голоса и данных в абонентских радиостанциях используются два типа устройств:

- Для радиостанций серии XTS/XTL используется универсальный модуль шифрования (Universal Crypto Module — UCM), который может быть установлен в радиостанцию на заводе при заказе, или заказан отдельно и установлен в радиостанцию в нашем сервисном центре.

- Радиостанции серии APX имеют интегрированный чип шифрования MACE, который также может быть активирован на заводе при заказе радиостанции, или активирован впоследствии в нашем сервисном центре.

В обоих случаях радиостанции способны хранить и работать с несколькими ключами шифрования. Это необходимо для обеспечения взаимодействия между несколькими подразделениями, использующими разные ключи и алгоритмы шифрования.

Для смены ключей в радиостанциях могут быть использованы два способа:

- С помощью загрузчика ключей KVL 4000 при непосредственном его подключении к радиостанции. Данный способ используется для первоначальной загрузки ключей.

- С помощью системы управления ключами KMF и функции смены ключей по эфиру (Over The Air Rekeying — OTAR). Для использования данного способа необходимо наличие подсистемы передачи данных (IV&D), а также необходима начальная загрузка ключей с помощью KVL 4000.

Режим CTR

Режим счетчика, режим счетчика. Режим CTR аналогичен режиму OFB тем, что он генерирует следующий блок ключевого потока путем шифрования непрерывного значения «счетчика». Счетчик может быть любой функцией, которая гарантирует, что повторяющаяся последовательность не будет генерироваться в течение длительного времени. Использование простой детерминированной входной функции было спорным, критики считают, что «преднамеренное подвергание криптографической системы известным системным входам является ненужным риском». Однако текущая модель CTR широко распространена, и любые проблемы Оба считаются недостатком базового блочного шифра, независимо от того, есть ли системное отклонение на входе, этот блочный шифр безопасен.

Режим CTR имеет характеристики, аналогичные OFB, но также обеспечивает произвольный доступ к атрибутам во время дешифрования. Режим CTR очень подходит для работы на многопроцессорной машине, которая может шифровать блоки параллельно. Кроме того, он не имеет краткосрочной проблемы, которая влияет на OFB.

Процесс шифрования в режиме CTR показан на рисунке ниже. Среди них Nonce является тем же, что и начальный вектор IV, упомянутый выше.Так как зашифрованный текст должен рассчитываться как Nonce, так и счетчиком счетчика, если счетчик неверен, правильный текст шифра не может быть получен.

Процесс шифрования в режиме CTR

Процесс дешифрования в режиме CTR показан на рисунке ниже:

Процесс дешифрования в режиме CTR

Режим CTR широко используется в приложениях безопасности сетей ATM и IPSec. По сравнению с другими режимами режим CRT имеет следующие характеристики:

■ Эффективность аппаратного обеспечения: позволяет обрабатывать несколько блоков открытого текста / зашифрованного текста одновременно.

■ Эффективность программного обеспечения: параллельные вычисления разрешены, и параллельные технологии, такие как конвейер ЦП, могут быть хорошо использованы.

■ Предварительная обработка: выходные данные алгоритма и блока шифрования не зависят от ввода открытого текста и зашифрованного текста, поэтому, если для обеспечения безопасности достаточно памяти, алгоритм шифрования будет представлять собой только последовательность операций XOR, что значительно улучшит пропускную способность.

■ Произвольный доступ: дешифрование i-го блока зашифрованного текста не зависит от i-1-го блока зашифрованного текста, что обеспечивает высокие возможности произвольного доступа.

■ Обеспечиваемая безопасность: можно доказать, что CTR по крайней мере так же безопасен, как и другие режимы (CBC, CFB, OFB, …)

■ Простота: в отличие от других режимов, режим CTR требует только реализации алгоритмов шифрования, но не требует реализации алгоритмов дешифрования. Для AES и других алгоритмов шифрования / дешифрования, которые существенно отличаются, это упрощение огромно.

■ Без заполнения, может быть эффективно использован в качестве потокового шифрования.

Ссылки:

https://blog.csdn.net/chengqiuming/article/details/82262417

https://blog.csdn.net/sunqiujing/article/details/75065218

https://www.cnblogs.com/gaozhang12345/p/5913771.html

https://blog.csdn.net/jerry81333/article/details/78336616

https://blog.csdn.net/includeiostream123/article/details/51066799

А причем тут вообще шифровальные средства?

- средства имитозащиты

- средства электронной цифровой подписи

- средства кодирования

- средства изготовления криптографических ключей

- сами криптографические ключи

- системы, оборудование и компоненты, разработанные или модифицированные для выполнения криптоаналитических функций

- системы, оборудование и компоненты, разработанные или модифицированные для применения криптографических методов генерации расширяющегося кода для систем с расширяющимся спектром, включая скачкообразную перестройку кодов для систем со скачкообразной перестройкой частоты

- системы, оборудование и компоненты, разработанные или модифицированные для применения криптографических методов формирования каналов или засекречивающих кодов для модулированных по времени сверхширокополосных систем.

Какие типы алгоритмов шифрования наиболее безопасны?

На этот вопрос нет простого ответа. Большинство экспертов по кибербезопасности скажут вам, что многое зависит от того, где и как используется каждый алгоритм. Каждый метод шифрования имеет свои минусы и плюсы. Поэтому во многих случаях асимметричное шифрование необходимо использовать в сочетании с симметричным.

В настоящее время AES является самым популярным симметричным алгоритмом, используемым во многих службах шифрования. Он также признан стандартом во многих странах. Однако все больше технических гигантов начинают использовать более новые алгоритмы, такие как ChaCha.

Но симметричное шифрование имеет свои недостатки — закрытый ключ должен быть отправлен получателю. Именно здесь в игру вступают асимметричные алгоритмы. Поэтому, на сегодняшний день будет лучше использовать ECC в сочетании с ChaCha для обеспечения пуленепробиваемой безопасности и наслаждаться душевным спокойствием.

Примеры атак на AES

Существует несколько моделей атак на данный алгоритм. Я бы хотел остановиться на классе атак по сторонним каналам и кратко рассмотреть 2 соответствующих примера из данного класса.

-

Атака по времени.

Данная атака основывается на предположении, что операции в устройствах выполняются за разное время в зависимости от входных данных.Таким образом, имея набор точных измерений времени для разных операций, криптоаналитик может восстановить исходные данные.

Рассматриваемая атака невозможна на алгоритмы, операции которых выполняются за одинаковое число тактов на всех платформах ( битовые операции над фиксированным числом бит ), но так как алгоритм AES используют операции сложения и умножения, не удовлетворяющие этому требованию, он подвержен атаке по времени.

Возможные методы противодействия такому виду атаки:

· Сделать время выполнения всех операций одинаковым, после чего атака по времени становится невозможной. Следует отметить, что данный метод реализовать достаточно сложно, так как оптимизации компилятора, обращение к кэшу и другие факторы могут вносить различные временные отклонения.

· Добавлять ко времени выполнения операции задержки случайной длительности, это значительно затруднит проведение атаки таким способом.

-

Атака по энергопотреблению.

Данная атака основывается на измерении энергопотребления устройства с высокой точностью в процессе работы шифратора. Таким образом криптоаналитик может получить информацию об операциях, выполняемых в устройстве и у него появляется возможность извлечь криптографические ключи или другую секретную информацию из устройства, не оказывая на него непосредственного влияния.

Возможными методами противодействия такому виду атаки являются:

· Балансировка энергопотребления — при проведении операции задействовать все аппаратные части устройства.

· Обеспечение независимости флуктуаций энергопотребления и происходящих в системе процессов.

Другие процессоры

Процессоры общего назначения других архитектур и производителей также часто включают поддержку специальных криптографических инструкций.

Так, поддержка алгоритма AES реализована в процессорах:

- на основе архитектуры Qualcomm ARMv8 и выше;

- SPARC T4 и выше;

- VIA (C3, C7).

Архитектура ARM также имеет набор инструкций для алгоритмов SHA:

- SHA1C — SHA1 hash update accelerator, choose

- SHA1H — SHA1 fixed rotate

- SHA1M — SHA1 hash update accelerator, majority

- SHA1P — SHA1 hash update accelerator, parity

- SHA1SU0 — SHA1 schedule update accelerator, first part

- SHA1SU1 — SHA1 schedule update accelerator, second part

- SHA256H — SHA256 hash update accelerator

- SHA256H2 — SHA256 hash update accelerator, upper part

- SHA256SU0 — SHA256 schedule update accelerator, first part

- SHA256SU1 — SHA256 schedule update accelerator, second part

Поддержка процессорами

Набор инструкций AES-NI поддерживается процессорами Intel на основе архитектур:

- Westmere:

- Clarkdale (кроме Core i3, Pentium и Celeron)

- Arrandale (кроме Celeron, Pentium, Core i3, Core i5-4XXM)

- Sandy Bridge:

- все настольные, кроме Pentium, Celeron, Core i3

- мобильные: только Core i7 и Core i5

- Ivy Bridge (только i5, i7, Xeon and i3-2115C)

- Haswell (все, кроме i3-4000m, Pentium and Celeron)

- Broadwell (все, кроме Pentium и Celeron)

- Silvermont/Airmont (все, кроме Bay Trail-D и Bay Trail-M)

- Goldmont

- Skylake

- Kaby Lake

- Coffee Lake

AMD:

- Bulldozer

- Piledriver

- Steamroller

- Excavator

- Jaguar

- Puma

- Zen

Инструкции SHA поддерживаются процессорами Intel, начиная с архитектуры Goldmont (2016 год), процессорами AMD — с архитектуры Zen (2017 год).

Алгоритм Advanced Encryption Standard

Advanced Encryption Standard – симметричный алгоритм блочного шифрования, принятый правительством США в качестве стандарта в результате конкурса, проведенного между технологическими институтами. Он заменил устаревший Data Encryption Standard, который больше не соответствовал требованиям сетевой безопасности, усложнившимся в XXI веке.

Этот алгоритм, кроме аббревиатуры AES, иногда называют еще Rijndael – это анаграмма из частей имен бельгийских программистов Joan Daemen и Vinent Rijmen, которые разработали AES. Строго говоря, AES и Rijndael – не совсем одно и то же, поскольку AES имеет фиксированный размер блока в 128 бит и размеры ключей в 128, 192 и 256 бит, в то время как для Rijndael могут быть заданы любые размеры блока и ключа, от минимума в 32 бит до максимума в 256 бит.

Алгоритм AES был одобрен Агентством национальной безопасности США как пригодный для шифрования особо секретной информации. Однако, правительство постановило, что AES должен периодически подвергаться проверкам и улучшениям, чтобы надежно хранить зашифрованные данные.

Информация, определенная как секретная, должна быть защищена посредством AES с длиной ключей 128, 192 и 256 бит. Для информации, определенной как особо секретная, эта длина составляет 192 или 256 бит. Суть AES в том, что любая «лобовая атака» на защищенные данные – то есть подбор всех возможных паролей – в перспективе очень сильно растягивается. Если представить, что взломщик располагает огромными ресурсами, то есть целой коллекцией суперкомпьютеров, то при усердном старании доступ к зашифрованным данным он мог бы получить через десятки лет. Если же в его распоряжении ничего этого нет, то взлом AES займет астрономически долгое время.

Примечания

- Размеры ключей 128, 160, 192, 224 и 256 бит поддерживаются алгоритмом Rijndael, но в стандарте AES указаны только размеры ключей 128, 192 и 256 бит.

- Размеры блока 128, 160, 192, 224 и 256 бит поддерживаются алгоритмом Rijndael для каждого размера ключа, но в стандарте AES указан только размер блока 128 бит.

- Варианты Rijndael с большими блоками используют массив с дополнительными столбцами, но всегда с четырьмя строками.

- Варианты Rijndael с большим размером блока имеют немного другие смещения. Для блоков размером 128 бит и 192 бит схема сдвига одинакова. Строкасдвинута влево по кругу набайты. Для 256-битного блока первая строка не изменяется, а сдвиг для второй, третьей и четвертой строк составляет 1, 3 и 4 байта соответственно — это изменение применяется только для шифра Rijndael при использовании с 256-битным блоком. , поскольку AES не использует 256-битные блоки.п{\ displaystyle n}п-1{\ displaystyle n-1}

Выводы

У встроенных в Android систем шифрования есть сущеcтвенные недостатки. Они уязвимы к классическим видам атак и приводят к заметнoму снижению производительности на многих устройствах. Однако лучше использoвать их, чем хранить приватные данные в открытом виде или доверять сторонним приложeниям, не прошедшим аудит. В следующей статье мы поговорим о том, как сберечь свои данные на карте памяти, и о тех приложениях, которые хорошо справляются с этой задачей.

Ссылки:

Краткие сведения о шифровании в AndroidРеализация TrustZone в однокристалках ARMБлог Николая Еленкова о безопасности в Android