Новые вызовы — новый конкурс

- блок данных должен иметь фиксированный размер 128 бит;

- алгоритм должен поддерживать как минимум три размера ключей: 128, 192 и 256 бит.

- способность противостоять любым криптоаналитическим атакам, известным на момент проведения конкурса, включая атаки по сторонним каналам;

- отсутствие слабых и эквивалентных ключей шифрования (под эквивалентными подразумеваются такие ключи, которые, хотя и имеют значительные отличия друг от друга, приводят к получению идентичных шифров);

- скорость шифрования стабильна и примерно одинакова на всех актуальных платформах (от 8- до 64-битных);

- оптимизация под многопроцессорные системы, поддержка распараллеливания операций;

- минимальные требования к объему оперативной памяти;

- отсутствие ограничений для использования в стандартных сценариях (в качестве основы для построения хэш-функций, ГПСЧ и т. д.);

- структура алгоритма должна быть обоснованной и простой для понимания.

- CAST-256, разработанный канадской компанией Entrust Technologies на базе CAST-128, созданного Карлайлом Адамсом и Стаффордом Таваресом;

- Crypton, созданный криптологом Че Хун Лим из южнокорейской компании Future Systems, занятой в сфере кибербезопасности;

- DEAL, концепт которого изначально предложил датский математик Ларс Кнудсен, а впоследствии его идеи развил Ричард Аутербридж, который и подал заявку на участие в конкурсе;

- DFC, совместный проект Парижской высшей педагогической школы, Национального центра научных исследований Франции (CNRS) и телекоммуникационной корпорации France Telecom;

- E2, разработанный под эгидой крупнейшей телекоммуникационной компании Японии Nippon Telegraph and Telephone;

- FROG, детище коста-риканской компании Tecnologia Apropriada Internacional;

- HPC, придуманный американским криптологом и математиком Ричардом Шреппелем из Университета Аризоны;

- LOKI97, созданный австралийскими криптографами Лоуренсом Брауном и Дженнифер Себерри;

- Magenta, разработанный Майклом Якобсоном и Клаусом Хубером для немецкой телекоммуникационной компании Deutsche Telekom AG;

- MARS от компании IBM, в создании которого принимал участие Дон Копперсмит — один из авторов Lucifer;

- RC6, написанный Роном Ривестом, Мэттом Робшау и Рэем Сиднеем специально для конкурса AES;

- Rijndael, созданный Винсентом Рэйменом и Ёханом Даменом из Лёвенского католического университета;

- SAFER+, разработанный калифорнийской корпорацией Cylink совместно с Национальной академией наук Республики Армения;

- Serpent, созданный Россом Андерсоном, Эли Бихамом и Ларсом Кнудсеном;

- Twofish, разработанный исследовательской группой Брюса Шнайера на базе криптографического алгоритма Blowfish, предложенного Брюсом еще в 1993 году.

Rijndael

|

Категория |

Serpent |

Twofish |

MARS |

RC6 |

Rijndael |

|

Криптостойкость |

+ |

+ |

+ |

+ |

+ |

|

Запас криптостойкости |

++ |

++ |

++ |

+ |

+ |

|

Скорость шифрования при программной реализации |

— |

± |

± |

+ |

+ |

|

Скорость расширения ключа при программной реализации |

± |

— |

± |

± |

+ |

|

Смарт-карты с большим объемом ресурсов |

+ |

+ |

— |

± |

++ |

|

Смарт-карты с ограниченным объемом ресурсов |

± |

+ |

— |

± |

++ |

|

Аппаратная реализация (ПЛИС) |

+ |

+ |

— |

± |

+ |

|

Аппаратная реализация (специализированная микросхема) |

+ |

± |

— |

— |

+ |

|

Защита от атак по времени выполнения и потребляемой мощности |

+ |

± |

— |

— |

+ |

|

Защита от атак по потребляемой мощности на процедуру расширения ключа |

± |

± |

± |

± |

— |

|

Защита от атак по потребляемой мощности на реализации в смарт-картах |

± |

+ |

— |

± |

+ |

|

Возможность расширения ключа «на лету» |

+ |

+ |

± |

± |

± |

|

Наличие вариантов реализации (без потерь в совместимости) |

+ |

+ |

± |

± |

+ |

|

Возможность параллельных вычислений |

± |

± |

± |

± |

+ |

Шифрование AES, его типы и закон Мура

В настоящее время существует три типа шифрования AES: 128-битное, 192-битное и 256-битное, где последний является наиболее безопасным. Это было разработано на основе Закон Мура Как показали первые тесты, за относительно короткое время мощность процессоров может сломать самое слабое шифрование за все более короткие промежутки времени.

Таким образом, хотя он начинался с 56 битов, он был быстро переключен на три названных типа, чтобы сделать его более безопасным. Дополнительно Шифрование Стандартный или AES имеет довольно явное преимущество перед другими конкурентами: он имеет открытый характер, что означает, что он может использоваться как публично, так и в частном порядке, в коммерческих целях или нет.

Кроме того, это система с симметричным ключом, которая обеспечивает ей большую безопасность, поскольку используемый ключ должен быть известен для шифрования и дешифрования, а отправителю и получателю требуется копия соответствующего ключа

Это имеет важное преимущество в производительности системы шифрования, поскольку отправитель и получатель вынуждены знать ключ, поэтому для перемещения информации требуется меньшая вычислительная мощность, поскольку она всегда защищена

Надежность алгоритма шифрования AES

Считается, что используемый в Advanced Encryption Standard ключ длиной в 128 бит – достаточно надежная защита против лобовой атаки, то есть с чисто математической точки зрения подобрать один правильный пароль из всех возможных – трудноосуществимая задача. Несмотря даже на некоторые недостатки AES, взломать защищенную с помощью этого алгоритма информацию практически нереально.

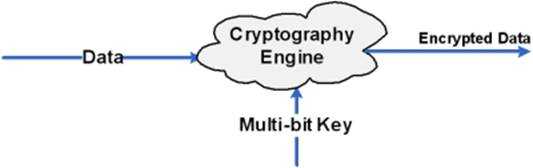

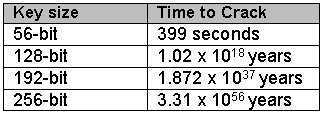

Любой криптографический алгоритм требует ключ размером в то или иное количество бит, чтобы зашифровать данные, как показано в схеме №1.

Длина ключа, используемая при шифровании и определяет практическую целесообразность выполнения полного перебора, ведь информацию зашифрованную более длинными ключами экспоненциально сложнее взломать, чем с короткими.

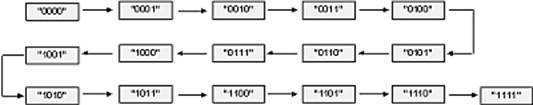

Вот пример перебора 4-битного ключа:

Потребуется максимум 16 стадий, чтобы проверить каждую возможную комбинацию, начиная с «0000». Лобовая атака за некоторое время может пробить такой простой алгоритм.

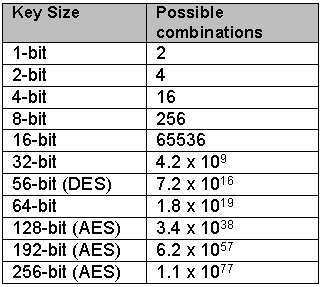

Таблица на рисунке ниже показывает возможное число комбинаций с учетом размера ключа:

Обратите внимание на то, что по мере увеличения размера ключа количество комбинаций возрастает экспоненциально. Математические исчисления доказывают, что размер ключа в 128 бит надежнейшим образом защищает от лобовой атаки:

Таким образом, даже суперкомпьютеру понадобилось бы неисчислимо огромное количество времени, чтобы получить доступ к информации под защитой AES посредством лобовой атаки.

Для сравнения: возраст Вселенной – где-то между 13 и 14 миллиардами лет. Даже если предположить, что некий супер-суперкомпьютер мог быть справляться с алгоритмом DES за одну секунду, то на взлом AES у него ушло бы около 149 триллионов лет.

Как видите, размера ключа в 128 бит вполне достаточно, хотя совершенно секретная информация все равно шифруется с размером в 256 бит. Следующее предположение доказывает, что стандарт 128 бит будет оставаться актуальным и в будущем.

Представьте:

- каждый человек на Земле имеет десять компьютеров

- на Земле семь миллиардов человек

- каждый из этих компьютеров может проверять один миллиард комбинаций в секунду

- ключ считается взломанным, если проверено 50% всех возможных комбинаций

При всех этих условиях все население планеты смогло бы взломать один ключ… за 77,000,000,000,000,000,000,000,000 лет.

При этом интересно отметить, что разница между размером ключа в 128 бит и 256 бит не так уж принципиальна. Если бы кто-то придумал бы некую программу, способную взломать 128-битную систему, то 256 бит для этого гения не были бы помехой.

Наконец, лучше всего за AES говорит статистика: защищенные этим алгоритмом данные никогда не были взломаны. Впрочем, все это работает при размере ключа минимум в 128 бит, поскольку более ранние шифровальные алгоритмы все же не выдерживали испытания на прочность.

Несмотря на то, что скорость вычисления компьютеров увеличивается в геометрической прогрессии согласно закону Мура, 128-битного ключа вполне должно хватить на много лет вперед.

Таким образом, все звонки и сообщения в криптотелефонах X-Telecom шифруются очень надежно, ведь кроме AES-256 еще дополнительно используется алгоритм Twofish и несколько вспомогательных алгоритмов — в комплексе это дает совершенную 100%-ую защиту вашего общения от прослушки любыми современными способами.

Что такое AES

AES или Advanced Encryption Standard – так назывался конкурс, по результатам которого в 1997 году должны были выбрать преемника устаревшего к тому времени стандарта DES. В результате победил стандарт симметричного шифрования Rijndael, который со временем стали называть по названию конкурса, AES.

Проблема DES была в малой длине ключей (56 бит), что при стремительном развитии технологий, в теории позволяло подобрать его брутфорсом (грубым перебором).

Что такое AES

Как работает алгоритм

Метод безопасности применяемый Advanced Encryprion standard AES основан на поочередных подстановках блоков по 16 байт. Операции перестановок могут повторяться неоднократно – они называются “round”. У каждого раунда есть уникальные ключи, которые рассчитываются из ключей шифрования. Это делает алгоритм более стойким по сравнению с другими традиционными потоковыми алгоритмами.

Каким бывает шифрование

Оно бывает двух видов – симметричное и ассимметричное. В первом случае, ключ для шифровки сообщения используется тот же, что и для дешифровки.

При ассиметричным шифровании создается пара ключей:

- Открытый: передается серверу для расшифровки сообщения;

- и Закрытый: остается на устройстве пользователя. Доступ к зашифрованным закрытым ключом данным может быть получен с соответствующим ему открытым ключом.

Симметричное и асимметричное шифрование

Область применения

AES повсеместно распространенный стандарт, используется многими корпорациями для передачи конфиденциальной информации.

Алгоритм утвержден правительством США и используется, в том числе, для нужд армии, а также:

- В Wi-Fi и Bluetooth сетях;

- В мобильных сетях;

- На iOS, Android;

- Сайты, программы и серверы, хранящие пароли;

- Банковские продукты, банкоматы (хотя там AES не настолько популярно, как другие более сложные и ресурсозатратные алгоритмы); ПО и игры;

- В средствах криптографической защиты данных;

- В архиваторах (Winrar, winzip);

- В мессенджерах (whatsapp).

Достоинства

- Безопасный;

- Бесплатный;

- Оптимизированный. Алгоритм эффективно использует вычислительные мощности, поэтому не требователен к оперативной памяти устройства и «железу»;

- Мультиплатформенный. Реализовывается как на аппаратной части, так и на программной.

Использование в VPN

Практически все VPN сервисы используют AES шифрование с длиной ключа 128 или 256 бит. При этом в обеих случаях соединение с виртуальным сервером будет надежно защищено.

Как взломать алгоритм

Взломать алгоритм, подобрав комбинацию брутфорсом невозможно, так как это займет бесконечно много времени. Однако взламывать 128 битный ключ и не требуется. Все зависит от того, какой протокол используется для передачи. Используя PPTP, при подключении к VPN, достаточно взламать Хэши MD4 длиной 56 байт, что, с использованием облачных сервисов по подбору паролей займет не более суток.

Аппаратное шифрование

Еще в 2008 году Intel добавили поддержку аппаратного шифрования данных AES 256 в свои процессоры x86 архитектуры, что позволило повысить производительность программ, использующих этот алгоритм. Это говорит о популярности данного алгоритма блочного шифрования.

Стойкость шифрования AES 256

| Размер ключа | Количество комбинаций | Время взлома |

| 1 бит | 2 | Менее сек |

| 16 бит | 65536 | Пара сек |

| 56 бит (DES) | 7*10 в 16 степени | 400 сек |

| 128 бит | 3.4*10 в 38 степени | 1*10 в 18 степени лет |

| 256 бит | 1.1*10 в 77 степени | 3.3*10 в 56 степени лет |

При этом разница между 128 и 256 битным шифрованием не принципиальна. Если кому нибудь удастся взломать 128 битный ключ, 256 битный взломать не составит никаких проблем. С практической точки зрения, 256 битное шифрование надежно ровно настолько же, как и 128 битное, поэтому его применение это маркетинговый ход.

Вывод

Алгоритм AES — признанный лидер шифрования данных. За все время его существования взломать его никому не удалось. Однако это не значит, что никто не смог получить доступ к информации. Используя небезопасные протоколы передачи данных, можно получить доступ к паролям и информации, зашифрованной даже 128 битными ключами.

Была ли эта статья вам полезна?

5 из 5 пометили это полезным для себя

This website uses cookies to improve the user experience. By clicking accept, you agree to the use of cookies. You can object by clicking decline. Find more details in our privacy policy.

Если вам нужно задать этот вопрос, вы, вероятно, недостаточно знаете о криптографии для реализации защищенной системы.

Я знаю, это звучит жестко, поэтому позвольте мне проиллюстрировать мою точку зрения: представьте, что вы создаете веб-приложение, и вам необходимо хранить данные сессии. Вы можете назначить каждому пользователю идентификатор сеанса и сохранить данные сеанса на сервере в хэш-карте, сопоставляя идентификатор сеанса с данными сеанса. Но тогда вам придется иметь дело с этим надоедливым состоянием на сервере, и если в какой-то момент вам понадобится более одного сервера, все будет запутано. Поэтому вместо этого у вас есть идея сохранить данные сеанса в файле cookie на стороне клиента. Вы, конечно, зашифруете его, чтобы пользователь не мог читать и манипулировать данными. Так какой режим использовать? Приехав сюда, вы читали верхний ответ (жалко выделил тебя myforwik). Первый покрытый-ECB-не для вас, вы хотите зашифровать более одного блока, следующий — CBC-звучит хорошо, и вам не нужен параллелизм CTR, вам не нужен случайный доступ, поэтому никакие XTS и патенты не являются PITA, поэтому нет OCB. Используя свою криптографическую библиотеку, вы понимаете, что вам нужно некоторое дополнение, потому что вы можете шифровать только кратные размера блока. Вы выбираете потому что это было определено в некоторых серьезных стандартах криптографии. Прочитав где-то, что CBC является гарантированно безопасных если используется со случайным IV и защищенным блочным шифром, вы отдыхаете легко, даже если вы храните свои конфиденциальные данные на стороне клиента.

годы спустя после того, как ваша служба действительно выросла до значительного размера, специалист по ИТ-безопасности свяжется с вами в ответственном раскрытии. Она говорит вам, что она может расшифровать все ваши куки с помощью дополнение oracle attack, потому что ваш код создает страницу ошибки, если заполнение каким-то образом нарушено.

это не гипотетический сценарий: у Microsoft был этот точный недостаток в ASP.NET еще несколько лет назад.

проблема в том, что есть много подводных камней в отношении криптографии, и очень легко построить систему, которая выглядит безопасной для непрофессионала, но тривиально сломать для знающего злоумышленника.

Асимметричная криптография или криптография с открытым ключом

Криптография с асимметричным ключом также известна как открытый ключ. использует два разных ключа на каждом конце связи для его шифрования и дешифрования . У каждого пользователя связи будет открытый и закрытый ключ. Закрытый ключ должен быть защищен и храниться самим пользователем, он будет засекречено и не должно быть известно никому и никому не должно быть отправлено. Открытый ключ будет доступен всем пользователям системы, желающим общаться.

Сильной стороной системы, обеспечивающей безопасность этого типа асимметричного алгоритма, является то, что он основан на математических функциях, которые легко решить в одном смысле , но чей разрешение в обратном направлении чрезвычайно сложно , если ключ не известен. . Открытый и закрытый ключи генерируются одновременно и привязаны друг к другу. Отношения между ними должны быть очень сложными, поэтому нам очень сложно получить ключ от другого, в данном случае получить закрытый ключ, поскольку открытый ключ известен всем, кто подключен к системе.

Пары клавиш выполняют несколько очень важных функций, среди которых мы выделяем:

- Зашифруйте информацию.

- Обеспечьте целостность передаваемых данных.

- Гарантия подлинности эмитента.

Шифрование с асимметричным ключом

Если человек с парой ключей шифрует сообщение с помощью открытого ключа получателя, это сообщение может быть расшифровано только с помощью соответствующего закрытого ключа. Если мы зашифруем сообщение с помощью закрытого ключа, мы не сможем расшифровать его с помощью самого закрытого ключа, мы должны использовать открытый (в этом случае это не считается шифрованием, но проверяется подлинность отправителя с помощью это мы проверим, что отправитель действительно говорит быть).

Математическая структура того, как работает асимметричное шифрование, такова:

- Сообщение + открытый ключ = зашифрованное сообщение

- Зашифрованное сообщение + закрытый ключ = расшифрованное сообщение

- Сообщение + закрытый ключ = Подписанное сообщение

- Подписанное сообщение + открытый ключ = аутентификация

Как мы уже отмечали ранее, говоря о криптографии с симметричным ключом, симметричное шифрование обеспечивает конфиденциальность (только получатель может прочитать сообщение). Асимметричная криптография обеспечивает другие свойства: аутентичность, целостность и невозможность отказа от авторства. Чтобы алгоритм считался безопасным, он должен соответствовать следующему:

- Если зашифрованный текст известен, он должно быть очень сложно или почти невозможно извлечь открытый текст и закрытый ключ любым способом.

- Если открытый текст и шифрование известны, он получение закрытого ключа должно быть дороже, чем получение открытого текста .

- Если данные были зашифрованы открытым ключом, должен быть только закрытый ключ, способный его расшифровать , и наоборот.

Преимущество асимметричного шифрования перед симметричным в том, что открытый ключ может быть известен всем пользователям системы, однако этого не происходит с закрытым ключом, и в результате симметричного шифрования оба пользователя должны знать один и тот же ключ. (и пароль должен быть отправлен каждому из разных пользователей через установленный канал связи).

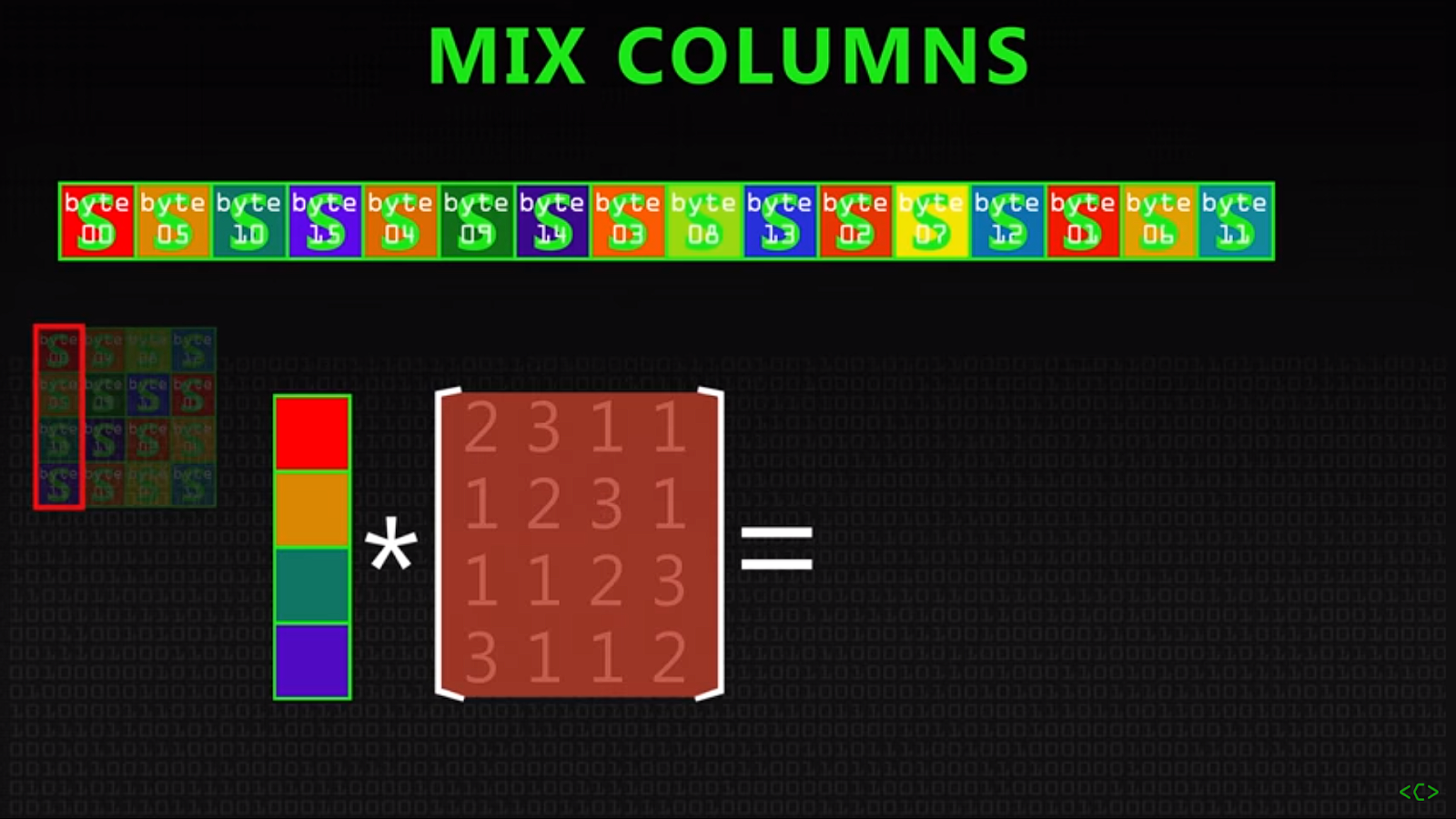

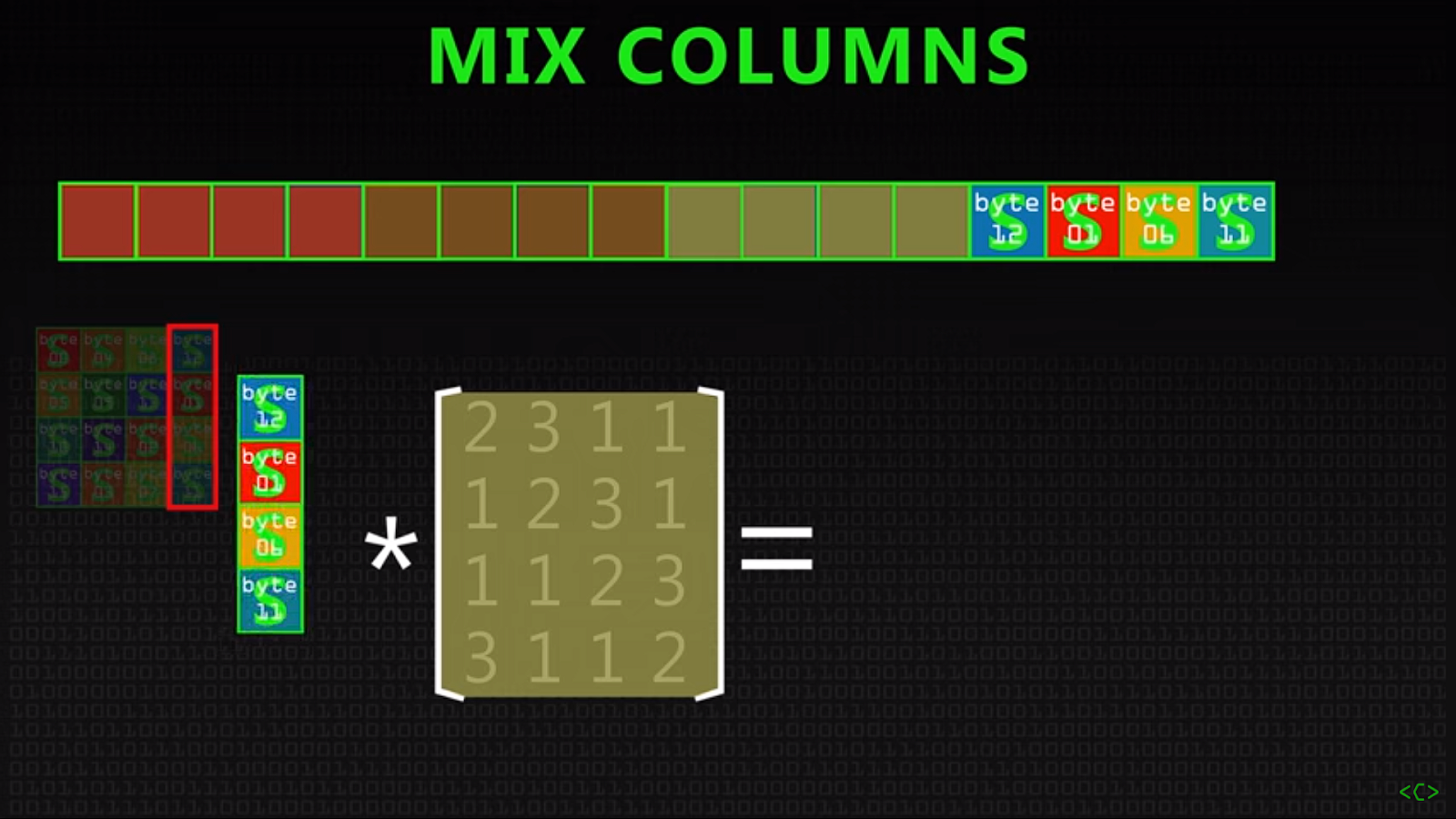

Внутри раунда. Операция 3: MixColumns

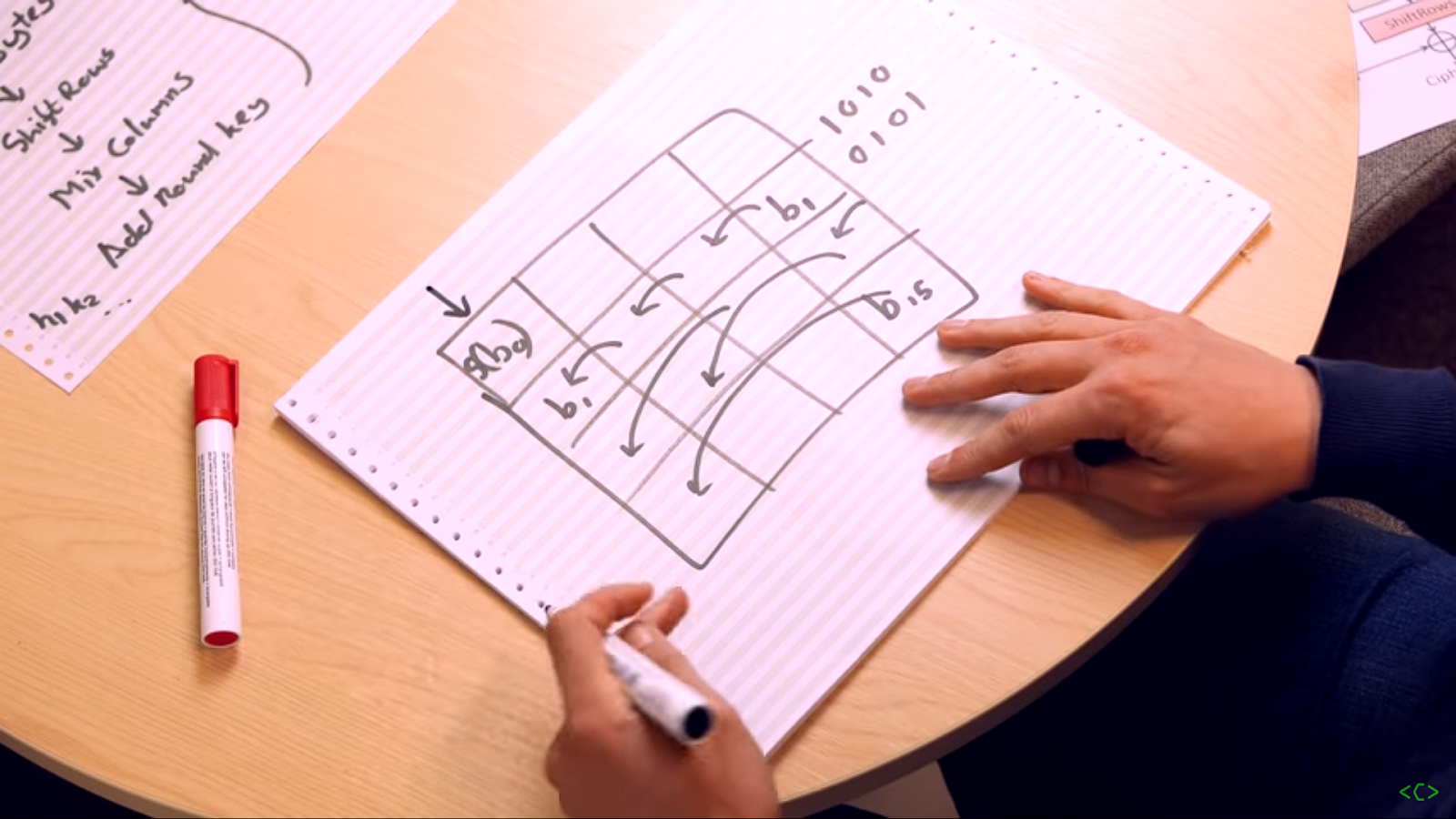

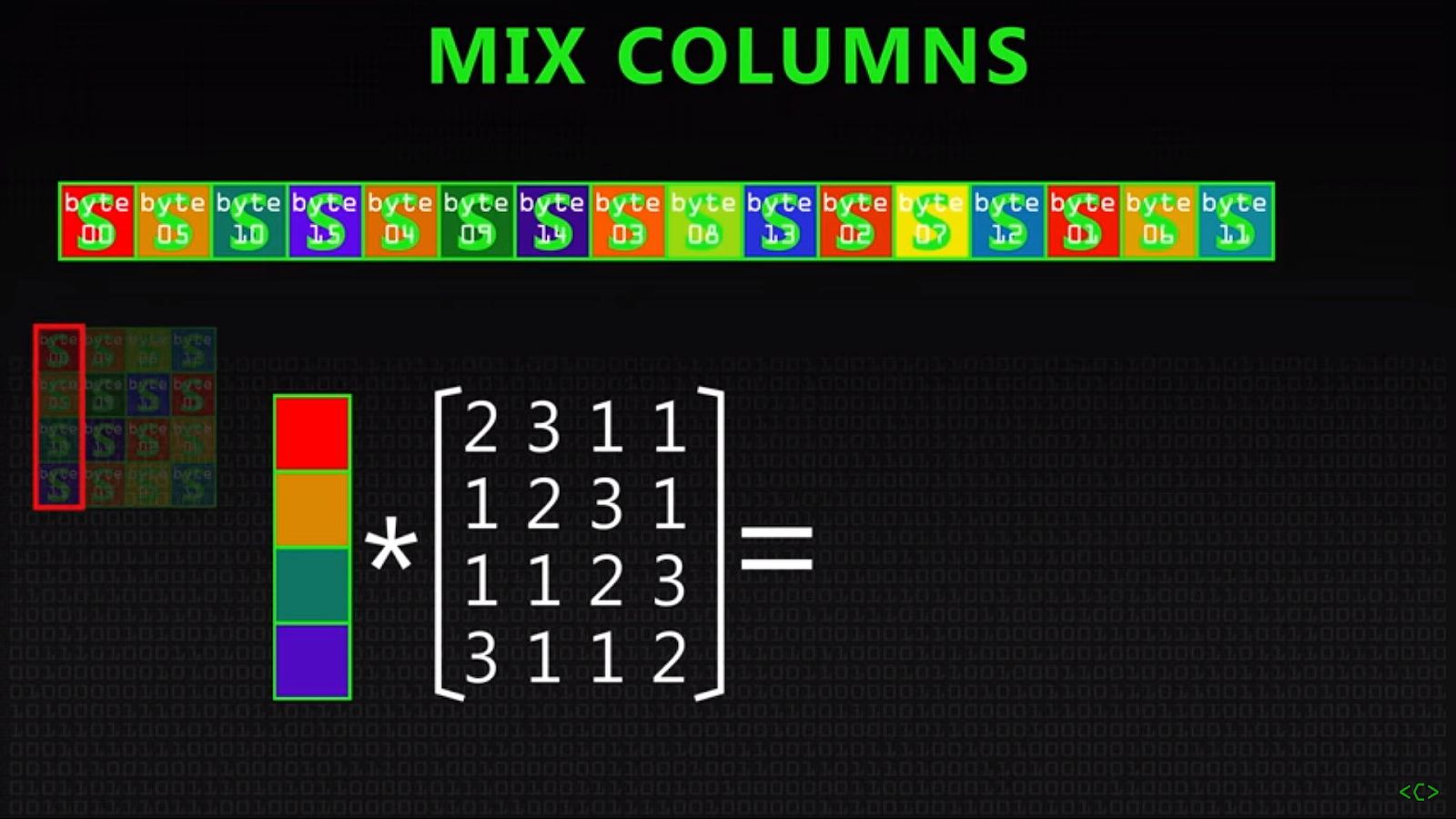

Когда мы переставили байты из одних столбцов в другие, мы собираемся взять каждый из столбцов и смешать все их элементы.

Мы возьмем первый столбец и смешаем байты в нем, а потом отдельно второй, третий и так далее. Так что это операция производится в пределах столбца. Этот байт переместился сюда, а затем перемешался с другими элементами в этом столбце. Этот передвинулся сюда и перемешался с другими элементами в этом столбце. Таким образом, эти две операции в тандеме хорошенько всё перемешивают, если представить это с технической точки зрения. Здесь используется матричное умножение.

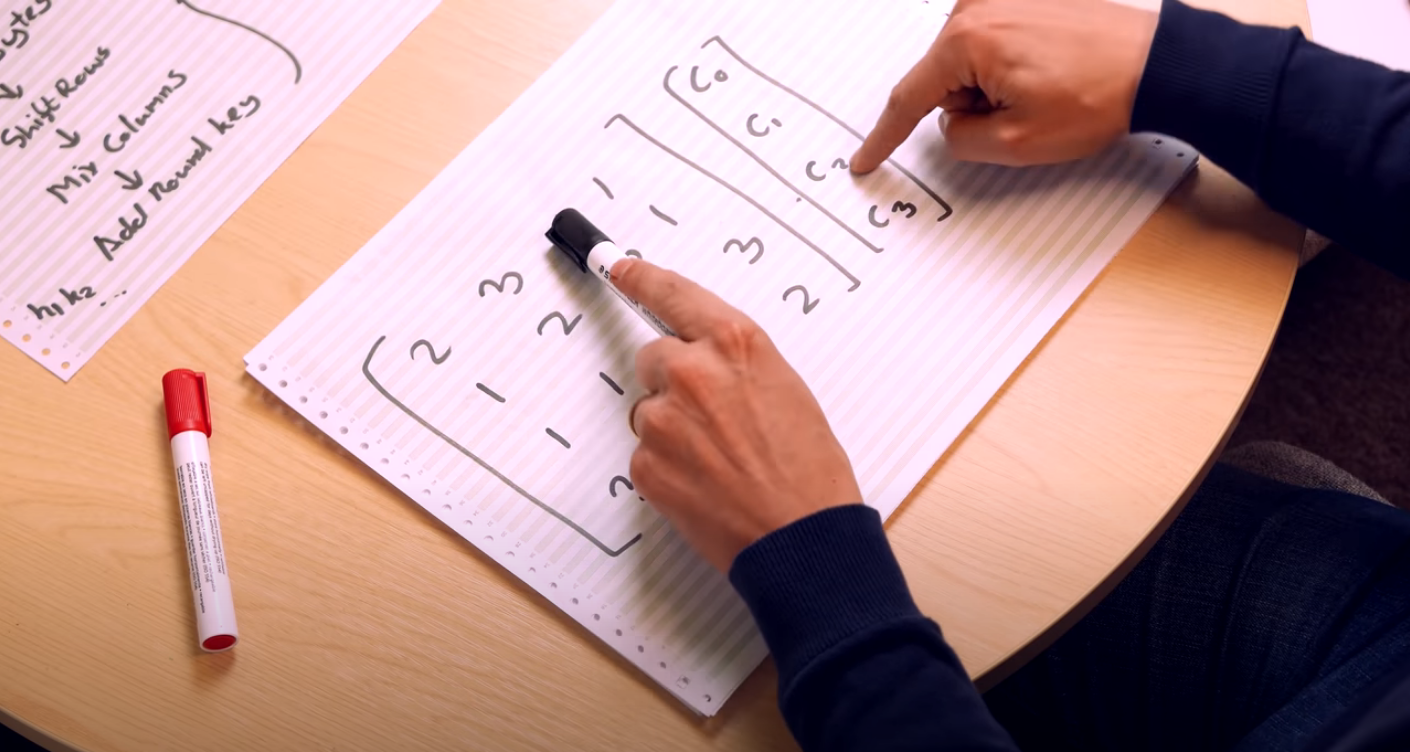

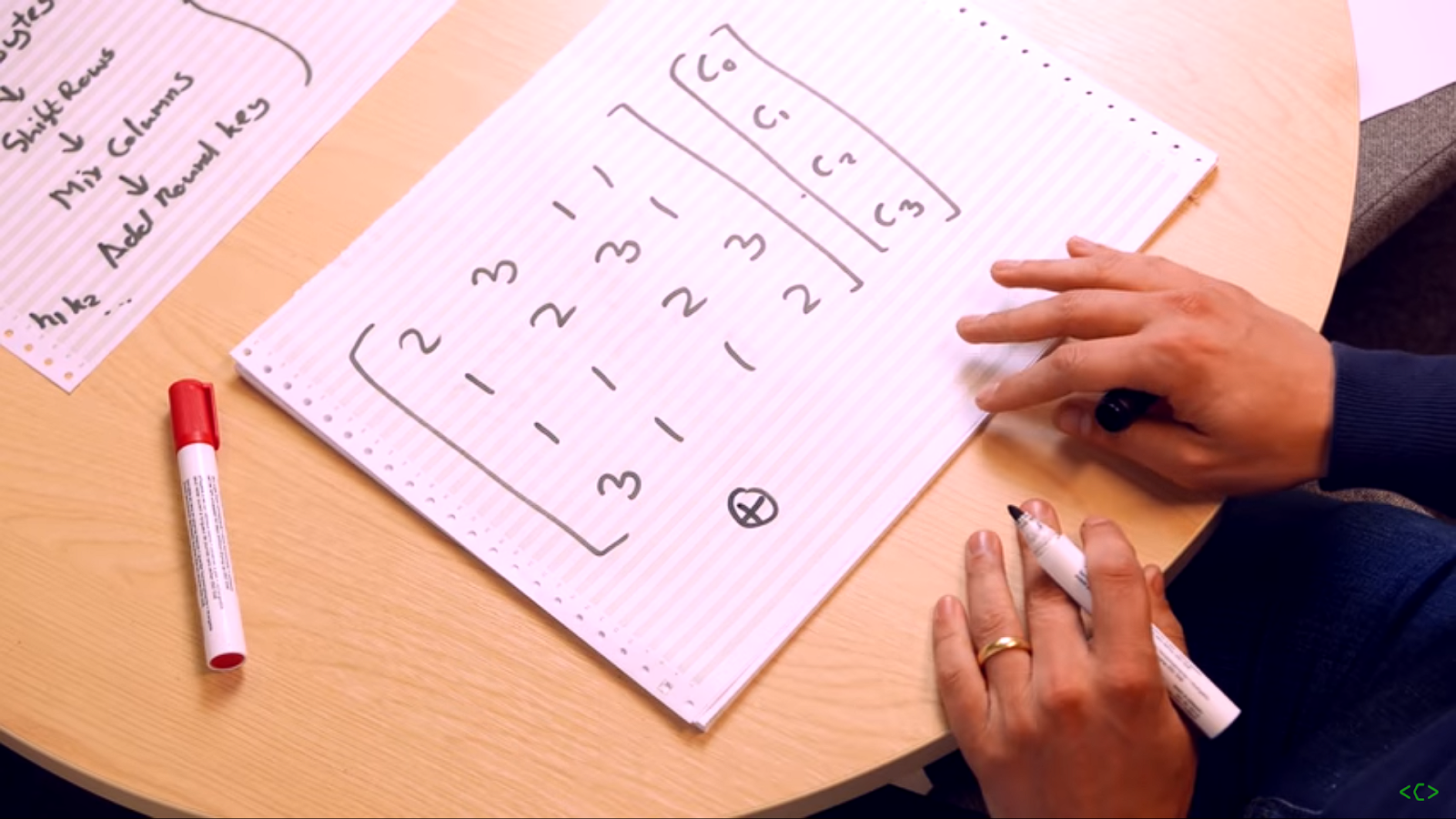

Давай просто оторвем еще один листочек. Нам сегодня нужно много бумаги. Возьмем один столбец с элементами, например, С0, С1, С2, С3 и умножим его как вектор на матрицу.

Только что мы столкнулись с тем, как происходят серьезные изменения в компьютерном файле, но мы не будем углубляться. Так вот в этой специальной матрице у нас

| 2 | 3 | 1 | 1 |

| 1 | 2 | 3 | 1 |

| 1 | 1 | 2 | 3 |

| 3 | 1 | 1 | 2 |

Эти числа достаточно велики и настолько перемешаны, что здесь происходят довольно интересные процессы, но одновременно эти числа и достаточно малы, чтобы процессы происходили быстро, как в более сложных реализациях и тому подобное. Если бы в матрице вместо 2 было бы 50, все происходило бы медленнее.

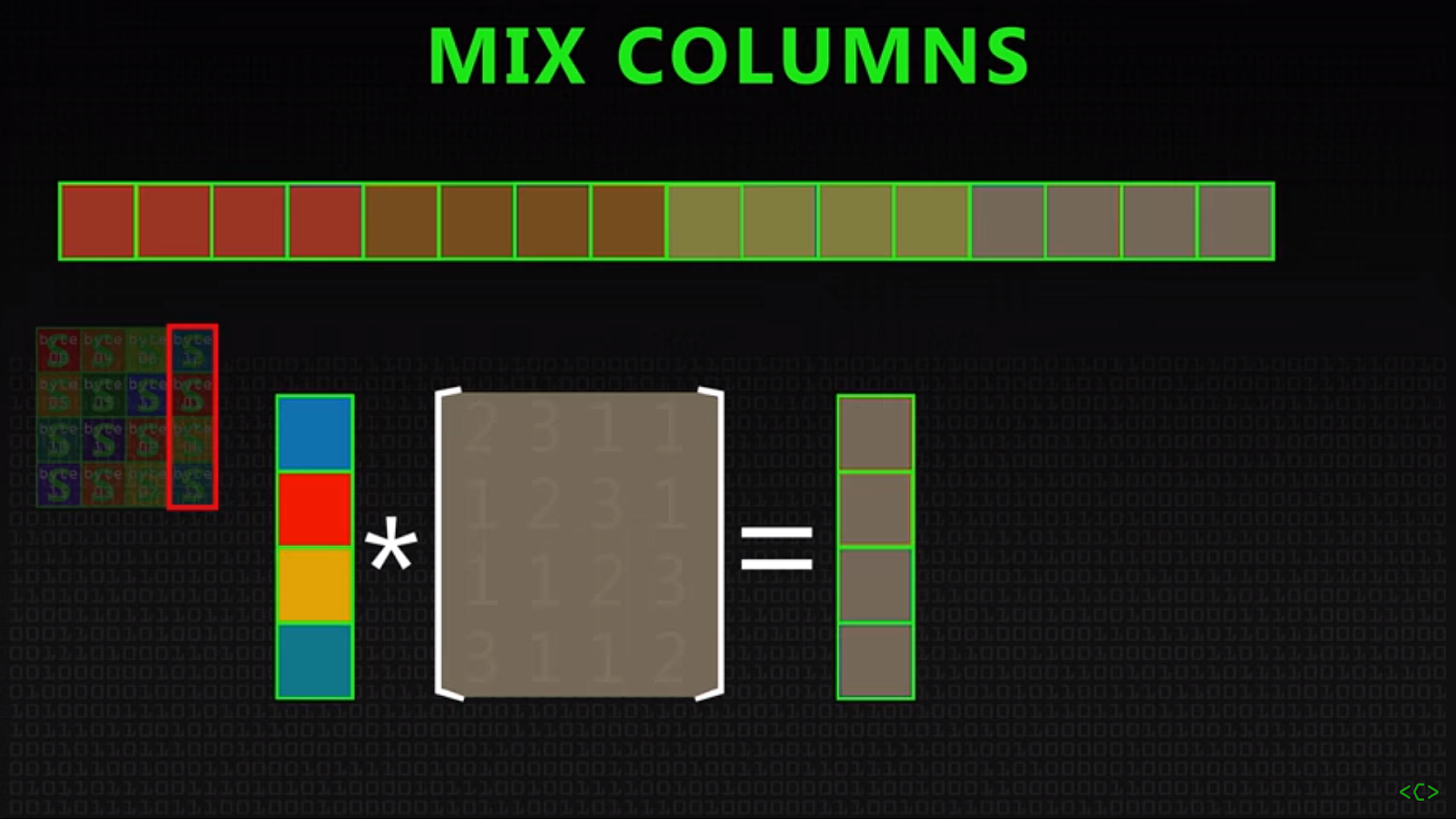

Так вот, если вы помните линейную алгебру, в результате матричного умножения получается новый вектор, который заменит наш столбец другим, так что получится некая комбинация всех этих элементов. Итак, получаем:

(2 x С0)

(3 x С1)

(1 x С2)

(1 x C3)

Мы повторяем этот процесс, чтобы получить все остальные значения.

В конце концов после всех перемешиваний, перемещений и переставлений мы получаем новый столбец с битами и байтами.

Есть также матрица для обратного преобразования InvMixColumns, и она служит для расшифрования. Хотя все элементы как следует перемешиваются, на самом деле, мы также можем пройти обратный путь. Единственное, что следует упомянуть, что речь, конечно, идет не об обычном умножении, потому что мы находимся внутри конечного поля.

Наша операция сложения – это XOR, а умножение – это умножение внутри конечного поля по модулю многочлена. Остальные подробности мы обсудим как-нибудь в другой раз.

Шифрование AES-256

Advanced Encryption Standard (AES) — один из наиболее часто используемых и наиболее безопасных алгоритмов шифрования, доступных сегодня. Это общедоступно, и это шифр, который NSA использует для обеспечения безопасности документов с классификацией «Совершенно секретно». История его успеха началась в 1997 году, когда NIST (Национальный институт стандартов и технологий) официально начал искать замену стареющему стандарту DES. Алгоритм под названием «Rijndael», разработанный бельгийскими криптографами Daemen и Rijmen, отличался повышенной безопасностью, а также производительностью и гибкостью.

Он вышел на первое место среди нескольких конкурентов и был официально анонсирован в 2001 году новым стандартом шифрования AES. Алгоритм основан на нескольких подстановках, перестановках и линейных преобразованиях, каждый из которых выполняется на блоках данных по 16 байтов, отсюда термин blockcipher. Эти операции повторяются несколько раз, называемые «раундами». Во время каждого раунда уникальный ключ раунда рассчитывается из ключа шифрования и включается в вычисления. Основываясь на блочной структуре AES, изменение отдельного бита либо в ключе, либо в блоке открытого текста приводит к совершенно другому блоку зашифрованного текста — явное преимущество перед традиционными потоковыми шифрами. Наконец, разница между AES-128, AES-192 и AES-256 — это длина ключа: 128, 192 или 256 бит — все радикальные улучшения по сравнению с 56-битным ключом DES. В качестве иллюстрации: взлом 128-разрядного ключа AES с помощью современного суперкомпьютера займет больше времени, чем предполагаемый возраст вселенной. А Boxcryptor даже использует 256-битные ключи! На сегодняшний день не существует никакой реальной атаки на AES. Поэтому AES остается предпочтительным стандартом шифрования для правительств, банков и систем высокой безопасности по всему миру.

Алгоритм Advanced Encryption Standard

Advanced Encryption Standard – симметричный алгоритм блочного шифрования, принятый правительством США в качестве стандарта в результате конкурса, проведенного между технологическими институтами. Он заменил устаревший Data Encryption Standard, который больше не соответствовал требованиям сетевой безопасности, усложнившимся в XXI веке.

Этот алгоритм, кроме аббревиатуры AES, иногда называют еще Rijndael – это анаграмма из частей имен бельгийских программистов Joan Daemen и Vinent Rijmen, которые разработали AES. Строго говоря, AES и Rijndael – не совсем одно и то же, поскольку AES имеет фиксированный размер блока в 128 бит и размеры ключей в 128, 192 и 256 бит, в то время как для Rijndael могут быть заданы любые размеры блока и ключа, от минимума в 32 бит до максимума в 256 бит.

Алгоритм AES был одобрен Агентством национальной безопасности США как пригодный для шифрования особо секретной информации. Однако, правительство постановило, что AES должен периодически подвергаться проверкам и улучшениям, чтобы надежно хранить зашифрованные данные.

Информация, определенная как секретная, должна быть защищена посредством AES с длиной ключей 128, 192 и 256 бит. Для информации, определенной как особо секретная, эта длина составляет 192 или 256 бит. Суть AES в том, что любая «лобовая атака» на защищенные данные – то есть подбор всех возможных паролей – в перспективе очень сильно растягивается. Если представить, что взломщик располагает огромными ресурсами, то есть целой коллекцией суперкомпьютеров, то при усердном старании доступ к зашифрованным данным он мог бы получить через десятки лет. Если же в его распоряжении ничего этого нет, то взлом AES займет астрономически долгое время.

Преимущества AES

К основным преимуществам данного алгоритма относят:

-

Рассеивание — изменение любого знака ключа или открытого текста влияет на большое количество знаков шифротекста.

-

Перемешивание — используемые преобразования затрудняют получение статистических зависимостей между открытым и закрытым текстом.

-

Не подвержен многим видам криптоаналитических атак, таких как: дифференциальный криптоанализ, линейный криптоанализ, square — атака.

-

Байт-ориентированная структура, что дает хорошие перспективы для реализации алгоритма в будущих процессорах.

-

Высокое быстродействие на различных платформах.

Самое ключевое

Самое главное, что нужно знать об этом flash-накопителе — он очень компактный, быстрый и подходит не только для использования с компьютерами, но и смартфонами. А именно — с устройствами у которых имеется порт USB Type-C.

Внешний вид у JetFlash 890 — как у радужного жука. Издалека не заметишь, но под лупой и охнуть от удивления немудрено. Корпус накопителя полностью металлический, серебристого цвета, а со стороны USB Type-C находится черный пластиковый колпачок. Ну и отверстие для продевания ремешков — тоже есть. Кстати, чтобы не потерять крышечку, её можно надевать на передний USB, пока используется Type-C.