Как выключить шифрование FileVault

Вполне может оказаться, что вы решили отказаться от шифрования своего загрузочного диска. Это может произойти, например, при явном замедлении работы системы. Вот как можно отключить FileVault:

1. Перейдите в Apple → Системные настройки → Защита и безопасность.

2. Нажмите на вкладку FileVault.

3. Нажмите на значок блокировки, введите имя пользователя и пароль администратора.

4. Нажмите «Выключить FileVault».

Расшифровка тоже будет осуществляться в фоновом режиме при использовании компьютера Mac. Он не должен пребывать в спящем режиме или работать от батареи. Проверить выполнение задачи можно будет все в том же разделе Vault на вкладке «Защита и безопасность» в «Настройках».

Что такое AES

AES или Advanced Encryption Standard – так назывался конкурс, по результатам которого в 1997 году должны были выбрать преемника устаревшего к тому времени стандарта DES. В результате победил стандарт симметричного шифрования Rijndael, который со временем стали называть по названию конкурса, AES.

Проблема DES была в малой длине ключей (56 бит), что при стремительном развитии технологий, в теории позволяло подобрать его брутфорсом (грубым перебором).

Что такое AES

Как работает алгоритм

Метод безопасности применяемый Advanced Encryprion standard AES основан на поочередных подстановках блоков по 16 байт. Операции перестановок могут повторяться неоднократно – они называются “round”. У каждого раунда есть уникальные ключи, которые рассчитываются из ключей шифрования. Это делает алгоритм более стойким по сравнению с другими традиционными потоковыми алгоритмами.

Каким бывает шифрование

Оно бывает двух видов – симметричное и ассимметричное. В первом случае, ключ для шифровки сообщения используется тот же, что и для дешифровки.

При ассиметричным шифровании создается пара ключей:

- Открытый: передается серверу для расшифровки сообщения;

- и Закрытый: остается на устройстве пользователя. Доступ к зашифрованным закрытым ключом данным может быть получен с соответствующим ему открытым ключом.

Симметричное и асимметричное шифрование

Область применения

AES повсеместно распространенный стандарт, используется многими корпорациями для передачи конфиденциальной информации.

Алгоритм утвержден правительством США и используется, в том числе, для нужд армии, а также:

- В Wi-Fi и Bluetooth сетях;

- В мобильных сетях;

- На iOS, Android;

- Сайты, программы и серверы, хранящие пароли;

- Банковские продукты, банкоматы (хотя там AES не настолько популярно, как другие более сложные и ресурсозатратные алгоритмы); ПО и игры;

- В средствах криптографической защиты данных;

- В архиваторах (Winrar, winzip);

- В мессенджерах (whatsapp).

Достоинства

- Безопасный;

- Бесплатный;

- Оптимизированный. Алгоритм эффективно использует вычислительные мощности, поэтому не требователен к оперативной памяти устройства и «железу»;

- Мультиплатформенный. Реализовывается как на аппаратной части, так и на программной.

Использование в VPN

Практически все VPN сервисы используют AES шифрование с длиной ключа 128 или 256 бит. При этом в обеих случаях соединение с виртуальным сервером будет надежно защищено.

Как взломать алгоритм

Взломать алгоритм, подобрав комбинацию брутфорсом невозможно, так как это займет бесконечно много времени. Однако взламывать 128 битный ключ и не требуется. Все зависит от того, какой протокол используется для передачи. Используя PPTP, при подключении к VPN, достаточно взламать Хэши MD4 длиной 56 байт, что, с использованием облачных сервисов по подбору паролей займет не более суток.

Аппаратное шифрование

Еще в 2008 году Intel добавили поддержку аппаратного шифрования данных AES 256 в свои процессоры x86 архитектуры, что позволило повысить производительность программ, использующих этот алгоритм. Это говорит о популярности данного алгоритма блочного шифрования.

Стойкость шифрования AES 256

| Размер ключа | Количество комбинаций | Время взлома |

| 1 бит | 2 | Менее сек |

| 16 бит | 65536 | Пара сек |

| 56 бит (DES) | 7*10 в 16 степени | 400 сек |

| 128 бит | 3.4*10 в 38 степени | 1*10 в 18 степени лет |

| 256 бит | 1.1*10 в 77 степени | 3.3*10 в 56 степени лет |

При этом разница между 128 и 256 битным шифрованием не принципиальна. Если кому нибудь удастся взломать 128 битный ключ, 256 битный взломать не составит никаких проблем. С практической точки зрения, 256 битное шифрование надежно ровно настолько же, как и 128 битное, поэтому его применение это маркетинговый ход.

Вывод

Алгоритм AES — признанный лидер шифрования данных. За все время его существования взломать его никому не удалось. Однако это не значит, что никто не смог получить доступ к информации. Используя небезопасные протоколы передачи данных, можно получить доступ к паролям и информации, зашифрованной даже 128 битными ключами.

Была ли эта статья вам полезна?

5 из 5 пометили это полезным для себя

This website uses cookies to improve the user experience. By clicking accept, you agree to the use of cookies. You can object by clicking decline. Find more details in our privacy policy.

Внутреннее устройство

Для разборки блока питания необходимо раскрутить 4 винта, на один из которых нанесена пломба.

При разборке мы можем ознакомиться с детальной маркировкой вентилятора -Yate Loon D14BH-12с характеристиками 12 В и 0.7 А.

Производителем платформыZalman ZM850-ARXявляется небезызвестная компанияEnhance. Уже с первого взгляда становится понятно, что перед нами не обычный середнячок с высокими техническими характеристиками.

В основе схемотехники лежиттопология полумостового резонансногоLLC-преобразователя, DC-DC преобразователь во вторичной цепи для линий +3,3 В и +5 В и синхронный выпрямитель для линии +12 В. ВZalman ZM850-ARXиспользуется активная схема коррекции коэффициента мощности (PFC).

Входной фильтр электромагнитных помех осуществляется с помощью четырех Х- и Y-конденсаторов, парой синфазных дросселей и варистора. В основе активной схемы коррекции коэффициента мощности лежит контроллер Champion CM6502TX. За охлаждение APFC и инвертора отвечает массивный оребренный радиатор.

На краю платы располагаются два японских конденсатора (420 В, 390 мкФ, в совокупности 780 мкФ, температура до 105оС), которых для номинальной мощности блока питания хватит с запасом.

Панель с разъемами коннекторов выходного питания имеет хорошую пайку, однако, количество выходных сглаживающих конденсаторов может показаться малым.

Печатная плата с обратной стороны имеет качественную пайку, а тепло с нее снимается на корпус блока питания припомощитермопрокладки.

AMD SME

Без приставки «Transparent», функция Secure Memory Encryption работает по вызовам операционной системы, которая выбирает, какие страницы памяти шифровать, а какие — нет. Функция SME имеет два режима работы: шифрование всей памяти аналогично TSME, или только выбранных страниц, но во всех случаях используется один общий ключ, который не меняется в течение всего времени после загрузки операционной системы.

Вообще, с моей точки зрения, при наличии TSME, функция SME уже выглядит излишней, так как требует поддержки со стороны софта. На момент подготовки статьи, SME поддерживалась только семейством операционных систем Linux с ядром выше 4.14. Но в некоторых дистрибутивах для корпоративного пользователя, например, в Oracle Linux 7.6 на ядре 3.10, функция SME поддерживается и включена по умолчанию. В других же дистрибутивах для включения SME нужно добавить в строку загрузки (файл конфигурации grub) параметр mem_encrypt=on. Проверить работу SME можно выполнив команду в терминале:

dmesg | grep SME

вывод должен быть следующим:

AMD Secure Memory Encryption (SME) active

Аналогично TSME, эта функция защищает данные в памяти от атак, связанных с физическим доступом к памяти: кража NVDIMM, различные варианты Cold Boot с замораживанием модулей DIMM.

Чем SME лучше TSME?

Прежде всего, SME лучше своим механизмом обновлений: если для полностью аппаратного TSME все апдейты осуществляются только через перепрошивку BIOS, про который производитель материнской платы может позабыть, то в для SME компания AMD выпускает обновления для ядра Linux через репозитории GIT. Но эта информация скорее важна для разработчиков ПО, потому что сисадмину остаётся лишь обновлять операционную систему в обычном ритме, и быть уверенным, что в системе установлены все патчи, относящиеся к шифрованию.

|

Владимир Карагиоз, руководитель группы архитекторов по решениям Red Hat (https://www.redhat.com): Гипервизор KVM и платформа виртуализации Red Hat Virtualization давно достигли зрелости и помогают тысячам наших клиентов в решении их задач. Мы активно задействуем аппаратные возможности, предоставляемые современными процессорами. В случае нахождения уязвимостей выделенная команда внутри Red Hat позволяет в максимально короткие сроки устранить их. |

Ну и разумеется, при выборочном шифровании ОЗУ достигается более высокая производительность, так давайте протестируем скорость. Начнём с нереляционной базы данных Redis, используемой в качестве кэширующего сервера в памяти.

Вообще, хочу заметить, что на таких современных процессорах, как AMD EPYC с активной системой энергосбережения, 1-поточный Redis даёт огромную погрешность измерений, и в нашем случае включение SME всегда ускоряло работу системы. К счастью, в данном тесте для нас важнее, что какого-то ощутимого снижения ни в операциях GET, ни в SET при включении шифрования не происходит.

При конвейерном доступе, в запросах записи в базу данных мы можем увидеть максимальное снижение скорости — около 5%.

При тестировании реляционной базы данных MySQL 5.7.26, я решил сменить Oracle Linux 7.6 на Ubuntu 18.04, используя Read-Only паттерн для двух таблиц по 10 000 записей в каждой.

Скажем так: я искал разницу в производительности в приложениях, интенсивно использующих ОЗУ, и не нашёл её. Небольшие различия в показателях можно смело списать на погрешность измерений, так что если вы устанавливаете выделенный сервер для базы данных, будь то NoSQL кэш или SQL база, то шифрование ОЗУ скорость не украдёт. Есть исследования, показывающие, что снижение скорости растёт с увеличением датасета. Я проводил тест MySQL с базой данных объемом 2.7 Гб (12 миллионов записей) и аналогично не заметил влияние TSME на скорость. Вообще, учитывая конфигурацию процессора EPYC 7551p (32 ядра по 2 ГГц), он больше подходит не для сервера под одно приложение, а для облака!

Дополнительные возможности аппаратных шифраторов

Использование целой платы расширения только для аппаратного шифрования слишком расточительно. Помимо функций шифрования, производители стараются добавить в свои устройства разнообразные дополнительные возможности, например:

- Генератор случайных чисел. Он необходим в основном для генерации криптографических ключей. Вдобавок, большое количество алгоритмов шифрования применяют их и для других целей. К примеру, алгоритм электронной подписи ГОСТ Р 34.10 — 2001: При вычислении подписи используется каждый раз новое случайное число.

- Доверенная загрузка. Контроль входа на компьютер. Каждый раз, когда пользователь включает персональный компьютер, устройство будет требовать от него ввода персональной информации (например, вставить дискету с ключами). Только если устройство распознает предоставленные ключи и сочтёт их «своими», загрузка будет продолжена. Иначе пользователь будет вынужден разбирать компьютер и вынимать оттуда плату шифратора, чтобы включить компьютер (тем не менее, как известно, информация на жёстком диске также может быть зашифрована).

- Контроль целостности файлов операционной системы. Злоумышленник не сможет в ваше отсутствие что-либо поменять в операционной системе. Шифратор хранит в своей памяти перечень всех важных файлов с заранее посчитанными для каждого контрольными суммами (или хеш-значениями), и компьютер будет блокирован, если при очередной загрузке не совпадёт контрольная сумма хотя бы одного из файлов.

Устройством криптографической защиты данных (УКЗД) называется плата расширения со всеми вышеперечисленными возможностями. Устройство аппаратного шифрования, контролирующее вход на персональный компьютер и проверяющее целостность всех файлов операционной системы, называется также «электронным замком». Понятно, что аналогия не совсем полная — обычные замки сильно уступают этим интеллектуальным устройствам. Хотя ясно, что последним необходимо программное обеспечение — требуется утилита, генерирующая ключи для пользователей и хранит их список для опознания «свой/чужой». Кроме этого, необходима программа для выбора важных файлов и подсчёта их контрольных сумм. Доступ к этим приложениям обычно есть только у администратора по безопасности. Он должен заранее сконфигурировать все устройства для пользователей, а если появятся проблемы, должен разобраться в их причинах.

Одноразовый блокнот

Этот шифр, созданный в 1917 году Гильбертом Вернамом, очень надежен, поскольку методов его взлома не существует (в частности, неприменим метод прямого подбора, основанный на переборе всех возможных сочетаний символов для определения их правильного порядка). Существуют две версии этого шифра: на основе двоичного ключа и стандартного (буквенного) ключа. Они различаются способом шифрования текста: первая использует алгоритм объединения шифруемого текста с ключом при помощи операции «исключающее ИЛИ» (XOR), вторая – алгоритм Виженера. Ключ обладает высочайшей эффективностью благодаря своей длине (которая совпадает с длиной самого сообщения), тому, что он представляет собой случайную последовательность, и тому, что он используется только один раз. Ответ отправителю генерируется с помощью нового ключа. Несмотря на то, что оба алгоритма («исключающее ИЛИ» и алгоритм Виженера) по сути являются подстановочными шифрами, при выполнении трех упомянутых условий (длина ключа, его случайность и одноразовость) этот метод шифрования обладает абсолютной криптостойкостью. В приведенном ниже примере я рассмотрю двоичный метод, то есть алгоритм, основанный на использовании логического оператора «исключающее ИЛИ» (XOR).

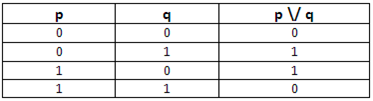

Операция XOR называется также разделительной дизъюнкцией. Если из операндов p и q один (но не оба) является истинным (т.е. имеет значение 1), то выражение p XOR q также истинно. В противном случае оно ложно.

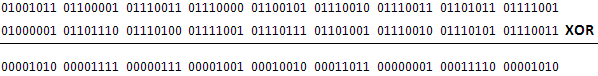

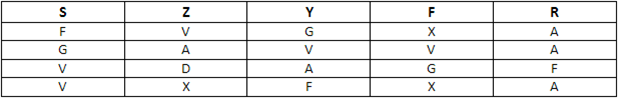

Чтобы зашифровать сообщение «Kaspersky», нужно сначала записать его в двоичной системе. На практике, конечно, сообщение (например, письмо) будет длиннее, а значит, лучше защищено, поскольку длина ключа всегда равна длине сообщения.

Записав сообщение в двоичной системе, нужно создать пароль

При этом важно, чтобы пароль был сгенерирован совершенно случайным образом, а это непростая задача. Хотя существует множество генераторов псевдослучайных чисел, даже из их названия следует, что они не гарантируют полной случайности, а значит, возможно обнаружение определенных закономерностей (периодичности)

Лучшим решением этой проблемы был бы генератор, использующий, к примеру, случайный характер и изменчивость величин температуры компьютерных компонентов (например, процессора). Чтобы проиллюстрировать процесс шифрования, основанный на данном методе, были сгенерированы следующие числа:

Следующий шаг – выполнение операции разделительной дизъюнкции (XOR):

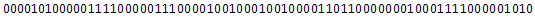

Будучи зашифрованным, наше сообщение примет следующий вид:

Поскольку созданный пароль используется только один раз, составляющие его числа случайны, а его длина совпадает с длиной шифруемого сообщения, данный вид шифрования известен как шифрование OTP (от английского One-Time Password – одноразовый пароль), поскольку пароль используется лишь один раз и после этого становится бесполезным. Пытаться взломать пароль бессмысленно, потому что без ключа воссоздать исходное сообщение невозможно, ведь последовательность символов в зашифрованном тексте случайна в той же степени, в какой и последовательность символов в ключе. Зная результат разделительной дизъюнкции, можно пытаться по одному заменять символы и вычислять пароль на основе получившейся комбинации. Но если мы не знаем, правильно ли произведена замена, пароль нам выяснить не удастся – тем более, что он использован лишь однажды. Поэтому криптоанализ, основанный на частоте, с которой встречаются определенные символы или сочетания символов (как в подстановочных шифрах), невозможен – ведь эта характеристика будет меняться от одного сообщения к другому.

Надежность алгоритма шифрования AES

Считается, что используемый в Advanced Encryption Standard ключ длиной в 128 бит – достаточно надежная защита против лобовой атаки, то есть с чисто математической точки зрения подобрать один правильный пароль из всех возможных – трудноосуществимая задача. Несмотря даже на некоторые недостатки AES, взломать защищенную с помощью этого алгоритма информацию практически нереально.

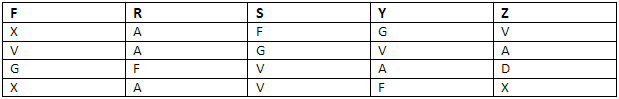

Любой криптографический алгоритм требует ключ размером в то или иное количество бит, чтобы зашифровать данные, как показано в схеме №1.

Длина ключа, используемая при шифровании и определяет практическую целесообразность выполнения полного перебора, ведь информацию зашифрованную более длинными ключами экспоненциально сложнее взломать, чем с короткими.

Вот пример перебора 4-битного ключа:

Потребуется максимум 16 стадий, чтобы проверить каждую возможную комбинацию, начиная с «0000». Лобовая атака за некоторое время может пробить такой простой алгоритм.

Таблица на рисунке ниже показывает возможное число комбинаций с учетом размера ключа:

Обратите внимание на то, что по мере увеличения размера ключа количество комбинаций возрастает экспоненциально. Математические исчисления доказывают, что размер ключа в 128 бит надежнейшим образом защищает от лобовой атаки:

Таким образом, даже суперкомпьютеру понадобилось бы неисчислимо огромное количество времени, чтобы получить доступ к информации под защитой AES посредством лобовой атаки.

Для сравнения: возраст Вселенной – где-то между 13 и 14 миллиардами лет. Даже если предположить, что некий супер-суперкомпьютер мог быть справляться с алгоритмом DES за одну секунду, то на взлом AES у него ушло бы около 149 триллионов лет.

Как видите, размера ключа в 128 бит вполне достаточно, хотя совершенно секретная информация все равно шифруется с размером в 256 бит. Следующее предположение доказывает, что стандарт 128 бит будет оставаться актуальным и в будущем.

Представьте:

- каждый человек на Земле имеет десять компьютеров

- на Земле семь миллиардов человек

- каждый из этих компьютеров может проверять один миллиард комбинаций в секунду

- ключ считается взломанным, если проверено 50% всех возможных комбинаций

При всех этих условиях все население планеты смогло бы взломать один ключ… за 77,000,000,000,000,000,000,000,000 лет.

При этом интересно отметить, что разница между размером ключа в 128 бит и 256 бит не так уж принципиальна. Если бы кто-то придумал бы некую программу, способную взломать 128-битную систему, то 256 бит для этого гения не были бы помехой.

Наконец, лучше всего за AES говорит статистика: защищенные этим алгоритмом данные никогда не были взломаны. Впрочем, все это работает при размере ключа минимум в 128 бит, поскольку более ранние шифровальные алгоритмы все же не выдерживали испытания на прочность.

Несмотря на то, что скорость вычисления компьютеров увеличивается в геометрической прогрессии согласно закону Мура, 128-битного ключа вполне должно хватить на много лет вперед.

Таким образом, все звонки и сообщения в криптотелефонах X-Telecom шифруются очень надежно, ведь кроме AES-256 еще дополнительно используется алгоритм Twofish и несколько вспомогательных алгоритмов — в комплексе это дает совершенную 100%-ую защиту вашего общения от прослушки любыми современными способами.

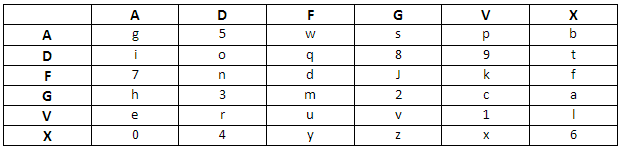

ADFGVX

Этот шифр, представляющий собой усовершенствованный вариант более раннего шифра ADFGX, использовали в Германии во время Первой мировой войны для шифрования команд и распоряжений. Алгоритм состоит в сопоставлении пары букв (используются только буквы A, D, F, G, V и X) каждой букве шифруемого текста. Чтобы затруднить криптографический анализ, используется ключевое слово и таблица, заполненная буквами и цифрами. В распоряжении адресата зашифрованного сообщения должны быть как ключевое слово, так и цифро-буквенная таблица. Пример такой таблицы приведен на следующем рисунке:

Предположим, что нужно зашифровать слово Kaspersky. Для этого необходимо сначала получить пары букв, соответствующие буквам шифруемого слова, с помощью приведенной выше таблицы ADFGVX:

K — FV

A — GX

S — AG

P — AV

E — VA

R — VD

S — AG

K — FV

Y — XF

Следующий шаг – выбор пароля. Остановимся на слове SZYFR (ШИФР по-польски). Далее последовательно вводим пары букв, полученные при шифровании слова Kaspersky из таблицы ADFGVX, в новую таблицу. В каждом столбце должно быть одинаковое количество букв, и если для заполнения таблицы имеющихся букв не хватает, то надо их добавить. В данном случае двум последним буквам в таблице соответствует число 0.

Последний шаг – расстановка столбцов, начинающихся с букв ключевого слова, в алфавитном порядке.

Теперь из последней таблицы записывается зашифрованное слово. Для этого записываем буквы из таблицы слева направо. Чтобы усложнить задачу расшифровки, в полученную последовательность после каждой шестой буквы вставляется пробел.

А что нужно клиенту?

Углубившись в технологии, описания алгоритмов взлома и защиты, я как-то совершенно забыл, ради чего всё это делается, ведь по сути, в любом облачном сервисе главное — не защита, а клиент. Может, клиентам это всё не надо?

|

Максим Захаренко, генеральный директор компании Облакотека (https://oblakoteka.ru/): Клиенты, безусловно, интересуются тем, насколько обеспечена безопасность размещаемых данных. При этом клиенты четко делятся на два множества. Первые очень хорошо знают все аспекты безопасности и проговаривают (прописывают их в SLA), включая, например, местоположение и методы защиты резервных копий. А другие практически не разбираются в теме, поэтому само наличие у нас стандартных методов, систем и NDA уже дает достаточный уровень доверия к «Облакотеке». |

|

Владимир Карагиоз, руководитель группы архитекторов по решениям Red Hat (https://www.redhat.com): Некоторые наши клиенты заинтересованы в тестировании в технологии аппаратной изоляции виртуальных машин и данная технология стала для них интересным рабочим вариантом. Мы активно работаем со всеми нашими партнерами-поставщиками аппаратных средств, для того, чтобы обеспечить высокий уровень безопасности и производительности. |

Я никогда не слышал о том, чтобы где-то в ЦОД-е кто-то замораживал модули ОЗУ спреем и проводил Cold-boot атаку. Возможно, потому что такие хакеры или сисадмины таких дата-центров (смотря кому из них больше повезло) уже ничего не могут сказать, но я своими руками тестировал SAS-диски, списанные из дата-центра банка, которые не прошли через утилизацию данных, и на которых были служебные файлы. А уж получить на тестирование смартфон, не залоченный паролем, но с активной привязкой к Google (читай — со всеми письмами, фотками и контактами блоггера-растяпы) — это вообще святое дело.

Похвалим AMD:

Самое интересное, что AMD SEV — это технология как раз для таких беcпечных ребят, как те, что окружают нас с вами. Для тех, кто не ставит каждый апдейт операционной системы, экономит на профессиональной настройке и обслуживании безопасности и на программном обеспечении, надеясь на «авось». Это и возможность для недорогих облачных сервисов заявить об изоляции виртуальной машины, экранированной в том числе от глаз самого провайдера. И всё это работает на бесплатном программном обеспечении и не требует оплаты за лицензию. Это своеобразная Zero-Day защита от ещё не появившихся угроз, которые рано или поздно взломают соседский VPS.

Что касается шифрования памяти всего хоста, то я бы рассчитывал на прозрачную TSME, как на надёжную словно гвоздь технологию. Кто там знает, что операционная система решит шифровать, а что — нет? Простыми средствами из терминала это не проверить, да и при обновлении SME может отключиться. Так что если ваш сверхсекретный сервер хранит государственную тайну, сделайте его устойчивым к Cold Boot атакам простым параметром в BIOS.

Поругаем AMD:

Справедливости ради стоит сказать, что в мае 2018 года исследователи смогли обойти AMD Secure Encrypted Virtualization, получив доступ к памяти гостевой VM, на скомпрометированном гипервизоре. Это очень странная история, и вот почему: например, скрипты для атаки Meltdown/Spectre открыто выкладывают на GitHub, а для истории с «Severed» (именно так назвали эксплоит AMD) есть только одна публикация немецкой лаборатории типа «мы нашли баг — попробуйте разберитесь, как он работает», официальный ответ AMD, звучащий как «Ну мы разберёмся» и ответ немцев на ответ AMD: «Ну уж разберитесь». Всё: ни обсуждений, ни эксплоитов — н и ч е г о! Да, баг достаточно быстро исправили — хватило обновления микрокода, но всё было сделано как-то тихо, без лишней шумихи, как это обычно случается.

Не стоит рассчитывать, что вот сейчас вы поставите бесплатную Ubuntu и получите защищённое облако, как у крупных провайдеров, которые по глупости своей тратят миллионы на ИБ, а вы им нос утрёте. Ничего в этом мире не даётся бесплатно, и версия QEMU/libvirt под Ubuntu, распространяемая через репозиторий AMDSEV представляет собой жалкое зрелище: с 4 Гб ОЗУ виртуальная машина запускается «на ура», с 16 Гб — через раз, а уже с 32 Гб — не запускается вовсе. Из корпоративных линуксов громко заявляющих о поддержке AMD SME и SEV бесплатным является только Oracle Linux с устаревшим (но чертовски быстрым) софтом в репозиториях. На «домашних» дистрибутивах вроде Ubuntu и Fedora и даже Debian, эти функции отключены из-за конфликта с драйверами GPU. Для мира бесплатного софта такая неоднородность — обычное дело.

Симметричное шифрование

Название этого типа шифрования объясняется тем, что в большинстве симметричных шифров сообщение шифруется и расшифровывается одним и тем же ключом. Внутри этой группы шифры подразделяются на блочные и потоковые. В блочных шифрах перед шифрованием сообщения разбиваются на блоки данных, а потоковые шифры преобразуют каждый бит сообщения в соответствии с определенным алгоритмом. Проблему может представлять передача ключа, поскольку без него адресат не сможет расшифровать сообщение. Таким образом, надежность симметричного шифра зависит прежде всего от ключа.

AES (англ. Advanced Encryption Standard – прогрессивный стандарт шифрования) – широко распространенный симметричный алгоритм шифрования. Он стал победителем конкурса, объявленного с целью найти замену устаревшему стандарту DES (англ. Data Encryption Standard – стандарт шифрования данных), который не обеспечивал необходимого уровня защиты данных. Алгоритм AES использует 128-, 196- и 256-разрядные ключи. Он шифрует блоки данных различной длины, что, в сочетании с различной длиной ключей, обеспечивает очень высокий уровень защиты от взлома.

![Внешний бокс zalman zm-ve500 [обзор] | itdeer.ru](http://cosmeteria.ru/wp-content/uploads/d/5/3/d53eeb61a2e09b2873f0b5b6c4e79830.jpeg)

![Внешний бокс zalman zm-ve500 [обзор]](http://cosmeteria.ru/wp-content/uploads/4/7/a/47aade4fb1756ee8ef667146e66c2e14.jpeg)

![Внешний бокс zalman zm-ve500 [обзор] | itdeer.ru](http://cosmeteria.ru/wp-content/uploads/c/b/e/cbe28194d72d78b1964a256b30fc4eac.jpeg)