Что делать, если IP-маркировки нет?

Наверное, вы замечали, что многие устройства без проблем переживают пыль и влагу даже без рейтинга защиты. Бывало такое, что бегали с наушниками Apple AirPods (у них не указана степень защиты), а потом протирали их мокрой тканью? В общем, иногда это зависит от конструкции, а иногда просто от удачи. IP-рейтинг является единственным индикатором того, что производитель как-то позаботился об использовании своего продукта в определенных условиях.

Но не забывайте читать инструкции, чтобы знать условия гарантии. Как уже сказано выше, даже топовая защита IP67 смартфона iPhone XR не позволяет защитить гарантией повреждения от контактов с жидкостями.

Оригинал: IP what? Explaining water and dust resistance for audio gear

Как работает зашифрованный флэш-накопитель?

Основной мерой безопасности является шифрование, т.е. замена обычного текста на текст, который невозможно прочитать обычным способом. Шифрование чаще всего достигается с помощью алгоритмов, среди которых превалирует AES.

AES может поставляться в нескольких вариантах, наиболее популярной из которых является 256-битная версия, обеспечивающая высокий уровень защиты. Лучше всего использовать режим XTS в шифровании (с использованием дополнительного полноразмерного ключа). Тогда практически нет шансов расшифровать данные.

Менее надежными являются флешки с программным шифрованием — в этом случае программа шифрования хранится в памяти, что делает ее более уязвимой для атак.

Самыми безопасными считаются флешки с аппаратным шифрованием — с процессором, встроенным в устройство, генерирующим ключ, который остается секретным для злоумышленников.

Как обеспечить безопасность данных на флэшке?

Также можно улучшить безопасность данных на флэш-накопителе USB, используя различные дополнительные функции:

- использование двух паролей вместо одного,

- определить максимальное количество попыток ввода паролей.

Последнее позволяет защитить себя от атак, при которых кто-то пытается подобрать пароль — если злоумышленник ошибается определенное количество раз (например, 10), данные автоматически удаляются.

Интересным дополнением является также встроенная клавиатура для ввода пароля безопасности. В чем преимущество по сравнению с классическим вводом пароля с помощью компьютерной клавиатуры? Так, введенные символы не будут перехвачены вредоносным ПО, регистрирующим клики (так называемый кейлоггер).

На что еще следует обратить внимание?

Функции безопасности, конечно, очень важны, но при выборе флеш-памяти, пользователи обычно обращают внимание на другие особенности:

Емкость — одна из ключевых особенностей таких флешек, которые чаще всего выпускаются в вариантах от 4 до 64 Гб.

Интерфейс — зависит не только от ее совместимости с отдельными устройствами, но и от максимально возможной передачи данных. Наиболее часто используемым интерфейсом на сегодняшний день является классический USB 3.0 или 3.1 — это гарантия высокой скорости

Современные модели могут быть оснащены интерфейсом USB C.

Совместимость — при поиске идеальной модели, также имеет смысл — с помощью инструмента фильтрации — выбрать операционные системы, которые вы хотите использовать.

Качество изготовления — наконец, очень важно, как производится флешка и какие материалы используются. Флэш-накопитель с шифрованием обычно намного дороже обычной флешки, поэтому важно, чтобы она прослужила дольше

Это может быть очень прочный алюминиевый корпус, а дополнительным преимуществом может быть водонепроницаемость.

Инструкции Intel

AES

Компанией Intel в 2008 г. были предложены новые команды для x86-64 архитектуры, которые добавили поддержку на аппаратном уровне симметричного алгоритма шифрования AES. На данный момент AES — один из самых популярных алгоритмов блочного шифрования. Поэтому аппаратная реализация должна привести к повышению производительности программ, использующих этот алгоритм шифрования.

Набор новых инструкции носит название AES-NI (AES New Instructions) и состоит из четырёх инструкций для шифрования AES:

- AESENC — выполнить один раунд шифрования AES,

- AESENCLAST — выполнить последний раунд шифрования AES и расшифровки,

- AESDEC — выполнить один раунд расшифрования AES,

- AESDECLAST — выполнить последний раунд расшифрования AES,

и ещё двух инструкции для работы с ключом AES:

- AESIMC — Inverse Mix Columns,

- AESKEYGENASSIST — поспособствовать в генерации раундового ключа AES.

Как и раньше, инструкции относятся к SIMD, то есть к типу «одна инструкция много данных» (Single Instruction Multiple Data). Поддерживаются все три ключа режима AES (с длинами ключей 128, 192 и 256 битов с 10, 12 и 14 проходами подстановки и перестановки).

Использование этих инструкций обеспечивает ускорение операций шифрования в несколько раз.

SHA

- SHA-1: SHA1RNDS4, SHA1NEXTE, SHA1MSG1, SHA1MSG2

- SHA-256: SHA256RNDS2, SHA256MSG1, SHA256MSG2

Данные инструкции должны вызываться на различных этапах вычисления подписи (хеша) сообщения для ускорения наиболее вычислительно сложных операций.

Первые процессоры с поддержкой данных инструкций были представлены в 2016 году (микроархитектура Goldmont).

Использование шифрования

По мере проникновения электроники и автоматики во все сферы нашей жизни растет потребность в защите передаваемых данных и ограничении доступа к ключевым компонентам. Практически все современные компьютеры, планшеты и смартфоны, роутеры, «умные» бытовые приборы, автомобили и пр. активно используют шифрование. Так, например, криптографические алгоритмы используются:

- при подключении к большинству видов беспроводных сетей передачи данных (Wi-Fi, Bluetooth и пр.);

- в мобильной связи;

- мобильные ОС (iOS, Android) шифруют данные на устройствах для защиты от несанкционированного доступа;

- безопасное хранение паролей требует определенных криптографических функций (т.е. большинство устройств с возможностью задания пароля использует шифрование);

- банковские карты, банкоматы, терминалы оплаты всегда защищены криптографически;

- криптовалюты основаны на принципах шифрования.

Все больше организаций и людей осознают важность применения шифрования для защиты данных. Так, совместными усилиями многих компаний, в частности, Google, доля зашифрованного HTTP-трафика выросла с 30% в начале 2014 года до 70% на начало 2018.. В то же время, любое шифрование — математически сложное преобразование данных и требует дополнительных вычислительных ресурсов от аппаратуры

В зависимости от сценария работы с данными внедрение шифрования может снизить общую пропускную способность (объем обрабатываемых данных в единицу времени) в несколько раз.

В то же время, любое шифрование — математически сложное преобразование данных и требует дополнительных вычислительных ресурсов от аппаратуры. В зависимости от сценария работы с данными внедрение шифрования может снизить общую пропускную способность (объем обрабатываемых данных в единицу времени) в несколько раз.

Основные программные модули и сетевые функции безопасности 5G

AMF

- Организацию интерфейсов плоскости управления.

- Управление регистрацией пользовательского оборудования в сети и контроль возможных состояний регистрации.

- Управление соединением пользовательского оборудования с сетью и контроль возможных состояний.

- Управление доступностью пользовательского оборудования в сети в состоянии CM-IDLE.

- Управление мобильностью пользовательского оборудования в сети в состоянии CM-CONNECTED.

- Передачу коротких сообщений между пользовательским оборудованием и SMF.

- Управление службами геолокации.

SMF

- Управление сессиями связи, т. е. создание, изменение и освобождение сессии, включая поддержку туннеля между сетью доступа и UPF.

- Распределение и управление IP-адресами пользовательского оборудования.

- Выбор используемого шлюза UPF.

- Организацию взаимодействия с PCF.

- Динамическую настройку пользовательского оборудования с помощью протоколов DHCPv4 и DHCPv6.

- Контроль сбора тарификационных данных и организация взаимодействия с системой биллинга.

- Взаимодействие с гостевыми сетями в рамках роуминга.

UPF

- Взаимодействие с внешними сетями передачи данных, в том числе к глобальному Интернету.

- Маршрутизацию пакетов пользователей.

- Маркировку пакетов в соответствии с политиками QoS.

- Диагностику пакетов пользователей (например, обнаружение приложений на основе сигнатур).

- Предоставление отчетов об использовании трафика.

- UPF также является якорной точкой для поддержки мобильности как внутри одной, так и между различными технологиями радиодоступа.

UDM

- Управление данными профилей пользователей, включая хранение и модификацию перечня доступных пользователям услуг и соответствующих им параметров.

- Авторизацию доступа на основе данных профиля (например, ограничение роуминга).

- Управление регистрацией пользователя, т. е. хранение обслуживающей AMF.

- Поддержку бесшовности обслуживания и сеанса связи, т. е. хранение назначенного для текущего сеанса связи SMF.

- Управление доставкой SMS.

- Несколько различных UDM могут обслуживать одного пользователя в рамках различных транзакций.

UDRUDSFPCFNEF

- Организацию безопасного взаимодействия внешних платформ и приложений с ядром сети.

- Управление параметрами QoS и правилами тарификации для конкретных пользователей.

SEAFAUSFARPFSCMFSPCFSIDF

Новые вызовы — новый конкурс

- блок данных должен иметь фиксированный размер 128 бит;

- алгоритм должен поддерживать как минимум три размера ключей: 128, 192 и 256 бит.

- способность противостоять любым криптоаналитическим атакам, известным на момент проведения конкурса, включая атаки по сторонним каналам;

- отсутствие слабых и эквивалентных ключей шифрования (под эквивалентными подразумеваются такие ключи, которые, хотя и имеют значительные отличия друг от друга, приводят к получению идентичных шифров);

- скорость шифрования стабильна и примерно одинакова на всех актуальных платформах (от 8- до 64-битных);

- оптимизация под многопроцессорные системы, поддержка распараллеливания операций;

- минимальные требования к объему оперативной памяти;

- отсутствие ограничений для использования в стандартных сценариях (в качестве основы для построения хэш-функций, ГПСЧ и т. д.);

- структура алгоритма должна быть обоснованной и простой для понимания.

- CAST-256, разработанный канадской компанией Entrust Technologies на базе CAST-128, созданного Карлайлом Адамсом и Стаффордом Таваресом;

- Crypton, созданный криптологом Че Хун Лим из южнокорейской компании Future Systems, занятой в сфере кибербезопасности;

- DEAL, концепт которого изначально предложил датский математик Ларс Кнудсен, а впоследствии его идеи развил Ричард Аутербридж, который и подал заявку на участие в конкурсе;

- DFC, совместный проект Парижской высшей педагогической школы, Национального центра научных исследований Франции (CNRS) и телекоммуникационной корпорации France Telecom;

- E2, разработанный под эгидой крупнейшей телекоммуникационной компании Японии Nippon Telegraph and Telephone;

- FROG, детище коста-риканской компании Tecnologia Apropriada Internacional;

- HPC, придуманный американским криптологом и математиком Ричардом Шреппелем из Университета Аризоны;

- LOKI97, созданный австралийскими криптографами Лоуренсом Брауном и Дженнифер Себерри;

- Magenta, разработанный Майклом Якобсоном и Клаусом Хубером для немецкой телекоммуникационной компании Deutsche Telekom AG;

- MARS от компании IBM, в создании которого принимал участие Дон Копперсмит — один из авторов Lucifer;

- RC6, написанный Роном Ривестом, Мэттом Робшау и Рэем Сиднеем специально для конкурса AES;

- Rijndael, созданный Винсентом Рэйменом и Ёханом Даменом из Лёвенского католического университета;

- SAFER+, разработанный калифорнийской корпорацией Cylink совместно с Национальной академией наук Республики Армения;

- Serpent, созданный Россом Андерсоном, Эли Бихамом и Ларсом Кнудсеном;

- Twofish, разработанный исследовательской группой Брюса Шнайера на базе криптографического алгоритма Blowfish, предложенного Брюсом еще в 1993 году.

Rijndael

|

Категория |

Serpent |

Twofish |

MARS |

RC6 |

Rijndael |

|

Криптостойкость |

+ |

+ |

+ |

+ |

+ |

|

Запас криптостойкости |

++ |

++ |

++ |

+ |

+ |

|

Скорость шифрования при программной реализации |

— |

± |

± |

+ |

+ |

|

Скорость расширения ключа при программной реализации |

± |

— |

± |

± |

+ |

|

Смарт-карты с большим объемом ресурсов |

+ |

+ |

— |

± |

++ |

|

Смарт-карты с ограниченным объемом ресурсов |

± |

+ |

— |

± |

++ |

|

Аппаратная реализация (ПЛИС) |

+ |

+ |

— |

± |

+ |

|

Аппаратная реализация (специализированная микросхема) |

+ |

± |

— |

— |

+ |

|

Защита от атак по времени выполнения и потребляемой мощности |

+ |

± |

— |

— |

+ |

|

Защита от атак по потребляемой мощности на процедуру расширения ключа |

± |

± |

± |

± |

— |

|

Защита от атак по потребляемой мощности на реализации в смарт-картах |

± |

+ |

— |

± |

+ |

|

Возможность расширения ключа «на лету» |

+ |

+ |

± |

± |

± |

|

Наличие вариантов реализации (без потерь в совместимости) |

+ |

+ |

± |

± |

+ |

|

Возможность параллельных вычислений |

± |

± |

± |

± |

+ |

WPA и TKIP замедлят ваш Wi-Fi

Параметры совместимости WPA и TKIP также могут замедлить работу вашей сети Wi-Fi. Многие современные Wi-Fi роутеры, поддерживающие 802.11n и более новые, более быстрые стандарты, будут замедляться до 54 Мбит / с, если вы включите WPA или TKIP. Они делают это для того, чтобы гарантировать совместимость с этими более старыми устройствами.

Для сравнения, даже 802.11n поддерживает до 300 Мбит / с, если вы используете WPA2 с AES. Теоретически 802.11ac предлагает максимальную скорость 3,46 Гбит / с при оптимальных условиях (считайте: идеальный).

На большинстве роутеров, которые мы видели, параметры, как правило, включают WEP, WPA (TKIP) и WPA2 (AES) – с возможностью совместимости с WPA (TKIP) + WPA2 (AES).

Если у вас есть нечетный тип роутера, который предлагает WPA2 в вариантах TKIP или AES, выберите AES. Почти все ваши устройства, безусловно, будут работать с ним, и это быстрее и безопаснее. Это простой выбор, если вы помните, что AES – хорош

Шифрование WiFi данных и типы аутентификации

Итак, в необходимости шифрования сети wifi мы убедились, теперь посмотрим, какие бывают типы:

- WEP

- WPA

- WPA2

Что такое WEP защита wifi?

WEP (Wired Equivalent Privacy) — это самый первый появившийся стандарт, который по надежности уже не отвечает современным требованиям. Все программы, настроенные на взлом сети wifi методом перебора символов, направлены в большей степени именно на подбор WEP-ключа шифрования.

Что такое ключ WPA или пароль?

WPA (Wi-Fi Protected Access) — более современный стандарт аутентификации, который позволяет достаточно надежно оградить локальную сеть и интернет от нелегального проникновения.

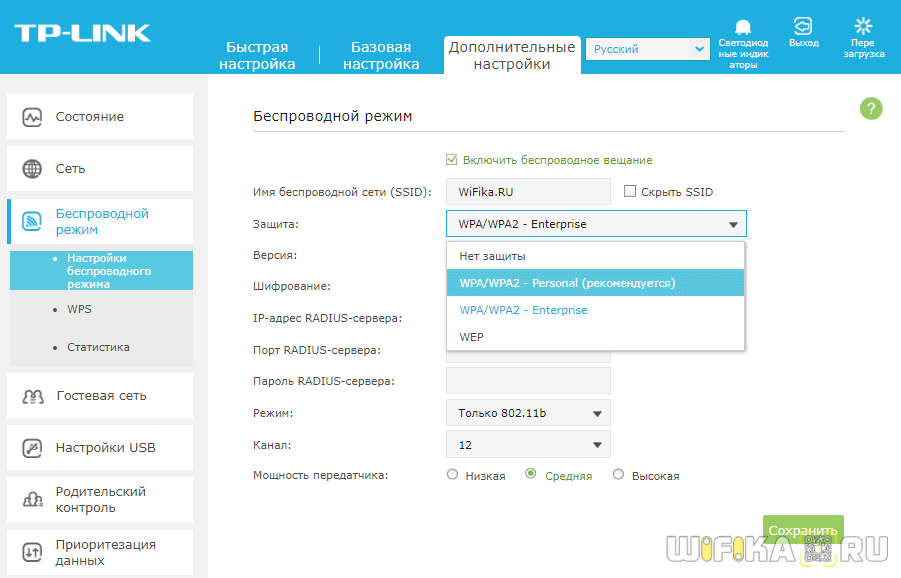

Что такое WPA2-PSK — Personal или Enterprise?

WPA2 — усовершенствованный вариант предыдущего типа. Взлом WPA2 практически невозможен, он обеспечивает максимальную степень безопасности, поэтому в своих статьях я всегда без объяснений говорю о том, что нужно устанавливать именно его — теперь вы знаете, почему.

У стандартов защиты WiFi WPA2 и WPA есть еще две разновидности:

- Personal, обозначается как WPA/PSK или WPA2/PSK. Этот вид самый широко используемый и оптимальный для применения в большинстве случаев — и дома, и в офисе. В WPA2/PSK мы задаем пароль из не менее, чем 8 символов, который хранится в памяти того устройства, которые мы подключаем к роутеру.

- Enterprise — более сложная конфигурация, которая требует включенной функции RADIUS на роутере. Работает она по принципу DHCP сервера, то есть для каждого отдельного подключаемого гаджета назначается отдельный пароль.

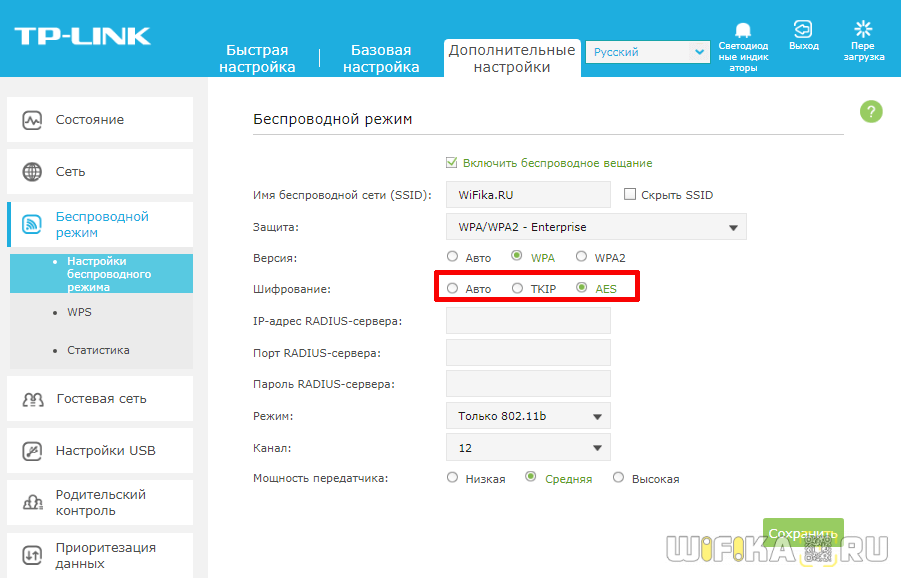

Типы шифрования WPA — TKIP или AES?

Итак, мы определились, что оптимальным выбором для обеспечения безопасности сети будет WPA2/PSK (Personal), однако у него есть еще два типа шифрования данных для аутентификации.

- TKIP — сегодня это уже устаревший тип, однако он все еще широко употребляется, поскольку многие девайсы энное количество лет выпуска поддерживают только его. Не работает с технологией WPA2/PSK и не поддерживает WiFi стандарта 802.11n.

- AES — последний на данный момент и самый надежный тип шифрования WiFi.

Представление

Критериями выбора AES были высокая скорость и низкие требования к оперативной памяти. В качестве выбранного алгоритма AES хорошо работает на широком спектре оборудования, от 8-битных смарт-карт до высокопроизводительных компьютеров.

На Pentium Pro для шифрования AES требуется 18 тактовых циклов на байт, что эквивалентно пропускной способности около 11 МБ / с для процессора с тактовой частотой 200 МГц.

На процессорах Intel Core и AMD Ryzen, поддерживающих расширения набора инструкций AES-NI , пропускная способность может составлять несколько ГБ / с (даже более 10 ГБ / с).

Если аппаратное обеспечение ЦП не поддерживает ускорение AES, ChaCha представляет собой альтернативный шифр с более высокой производительностью и без ущерба для безопасности.

Kingston DataTraveler 2000

Безопасность – штука серьезная, поэтому и флеш-драйв выглядит строго и практично, без каких-то кричащих элементов или вычурной формы. Определенной данью дизайну можно считать разве что петлю в виде металлического тросика, за которую его можно, например, подвесить на брелок с ключами (если тросик мешает, его можно легко снять, раскрутив черный цилиндр-замок).

Корпус металлический, с пластиковыми вставками на торцах. Крышка садится на флешку очень плотно — для нее заявлена защита от пыли и воды по классу IP57. К сожалению, в снятом виде крышку никак к флешке прикрепить нельзя, что создает определенный риск ее потери. Флешка немаленькая (8 см в длину), что неудивительно – иначе разместить на ней кнопки для разблокировки было бы невозможно.

Процедура подключения накопителя к ПК, разумеется, несколько отличается от обычной. По умолчанию он заблокирован, поэтому пользователю необходимо выполнить определенную последовательность действий: нажать кнопку Key (при этом загорится красный индикатор), ввести пароль – по умолчанию это 11223344, и еще раз нажать Key – после этого вместо красного светодиода загорится зеленый, и у пользователя будет 30 секунд, чтобы подключить флешку к компьютеру (после извлечения или перезагрузки ПК накопитель автоматически блокируется). Кроме того, в полном руководстве пользователя можно найти инструкцию, как с помощью клавиатуры включить блокировку подключенной к ПК флешки по времени (и указать требуемый промежуток), а также включить или отключить режим «только для чтения».

Для работы системы защиты в Kingston DataTraveler 2000 установлен собственный аккумулятор, так что перед началом эксплуатации его рекомендуется зарядить, подключив к ПК. В накопителе используется 256-битное аппаратное шифрование XTS-AES, осуществляется оно исключительно силами самого накопителя, не требует никакого дополнительного программного обеспечения и не зависит от используемой на ПК операционной системы. Стоит также заметить, что после 10 неправильных попыток ввода пароля включается защита от взлома перебором, после чего вся информация на накопителе уничтожается, пароль сбрасывается на заводскую установку и с помощью встроенного генератора случайных чисел создается новый ключ шифрования.

Накопитель доступен в трех вариантах – на 16, 32 и 64 ГБ; у нас в редакции побывала 32-гигабайтовая версия (из которых пользователю доступно 28.8 ГБ). По USB 2.0 средняя скорость записи составила 26 МБ/с, чтения — 33 МБ/с. По USB 3.0 показатели оказались ожидаемо гораздо выше: файл объемом 2.5 ГБ записывался чуть меньше минуты, средняя скорость записи составила 44 МБ/с, считывался – порядка 18 сек (скорость чтения – 138 МБ/с). Это достаточно высокие, хотя и не рекордные, результаты, которых, впрочем, обычному пользователю будет более чем достаточно.

Результаты при подключении по USB 2.0:

Результаты при подключении по USB 3.0:

| Kingston 32 GB DataTraveler 2000 Metal Security (DT2000/32GB) 2 825 — 5 259 грн Сравнить цены |

|

| Тип | Флешка |

| Интерфейс | USB 3.1 |

| Объем памяти, ГБ | 32 |

| Максимальная скорость чтения, МБ/сек | 135 (USB 3.1) |

| Максимальная скорость записи, МБ/сек | 40 (USB 3.1) |

| Индикаторы | + |

| Размеры, мм | 80x20x10,5 |

| Масса, г | нет данных |

| Выдвижной разъем | — |

| Защитный колпачок на разъем | + |

| Цвет | синий |

| Материал | металл |

| Влагозащищенный корпус | + |

| Ударостойкий корпус | нет данных |

| Дополнительно | Это защищенные накопители с алфавитно-цифровой клавиатурой, блокирующие доступ к данным с помощью PIN-кода, представляющего собой число или слово. Функция автоматической блокировки включается при извлечении накопителя из устройства и удаляет ключ шифрования после 10 попыток взлома. 256-битное аппаратное шифрование данных AES |

Смартфоны с лучшей пыле- и влагозащитой

Сегодня защищённые мобильные устройства не редкое явление и на рынке представлены в достаточно широком ассортименте. Рассмотрим смартфоны известных брендов, соответствующие стандарту защиты IP68.

DOOGEE S95 Pro

Модульный смартфон повышенной прочности премиум-класса от китайской компании Doogee, известной своими защищёнными телефонами. Это новый производительный флагман с возможностью использования разных модулей – игровой, модуль рации, батареи и камеры ночного видения. Аппарат имеет достаточно прочный корпус, выполненный из титанового сплава с прорезиненными углами и противоскользящим покрытием. Все смартфоны линейки полностью защищены от попадания пыли, водонепроницаемы и ударопрочны, соответствуют стандартам IP68, IP69K и MIL-STD 810G.

Samsung Galaxy XCover Pro

Новинка от корейской компании Самсунг в защищённом корпусе – надёжный и производительный смартфон, способный работать в экстремальных условиях и оснащённый всеми премиальными опциями, в том числе, иммерсивным экраном, долговечной батареей и всесторонней защитой данных посредством системы Samsung Knox. Galaxy XCover Pro обладает защитой IP68 и может выдерживать падения с высоты до 1,5 м даже без защитного чехла, сертифицирован по стандарту MIL-STD 810G для использования на большой высоте, при повышенной влажности воздуха и прочих суровых условиях окружающей среды.

Ulefone Armor 7

Свежая версия популярного защищённого мобильного девайса с хорошей трёхмодульной камерой (с возможностью ночной съёмки и мощной вспышкой), а также производительным чипсетом. В смартфоне есть датчик сердечного ритма, возможность разблокировки по лицу и беспроводной зарядки, так что это один из самых заряженных защищённых телефонов. Корпус устройства надёжно защищает «железо» при падениях (MIL-STD 810G), не позволяет проникать пыли, влаге и горячим струям воды под давлением (IP68, IP69K).

Huawei P40 Pro

Высокопроизводительный флагман в необычном стильном дизайне от компании Huawei с топовой начинкой, дисплеем, скруглённым по всем граням, ультрабыстрым 5G-чипсетом Kirin 990 и отличной камерой (система из четырёх камер Leica Ultra Vision с улучшенными возможностями искусственного интеллекта). При всех своих преимуществах флагман имеет также водонепроницаемый корпус по стандарту IP68.

Samsung Galaxy S20+

Самая удачная модель в данной линейке Samsung, не такая большая как S20 Ultra, но больше, чем S20, с ёмким аккумулятором, хорошим процессором, отличной камерой и достойным объёмом памяти. Камеры здесь в сравнении с Galaxy S10 более усовершенствованы, с превосходной ночной съёмкой и мощным зумом, – на них и сделана ставка. Также присутствует защита Samsung Knox, как и подобает флагману, и, конечно же, присутствует защита от влаги и пыли IP68.

Apple iPhone 11 Pro

Флагманский смартфон от небезызвестной компании Эппл, с одним из лучших на сегодня тройным модулем камеры, обеспечивающим качественную фото и видеосъёмку. Девайсы отличаются отменной производительностью, а все последние модели Айфона имеют защиту IP Причём компания Apple заявляет, что iPhone 11 выдерживает полчаса на глубине до 2 метров, а iPhone 11 Pro и Pro Max и вовсе могут погружаться на 4 метра.

Samsung Galaxy S10+

Отличный стильный и высокопроизводительный смартфон от Самсунг, с хорошей камерой, большим качественным дисплеем, мощным процессором и превосходным качеством сборки. Мобильное устройство поддерживает IP68, оснащено ударопрочным стеклом на задней панели Gorilla Glass 5 и спереди защитным стеклом от воды Gorilla Glass 6.

Единственный недостаток таких смартфонов – это их ценник, хотя и в среднем ценовом сегменте, и даже среди бюджетных моделей можно найти отличные решения вроде защищённых девайсов от известных компаний DOOGEE или Blackview, которым не страшны ни вода, ни пыль, ни другие экстремальные внешние условия

Если функциональные возможности устройства волнуют меньше всего, можно также обратить внимание на телефоны брендов Ginzzu, Digma, TeXet, которые предлагают действительно практически «неубиваемые» модели

Девайсы с защитой IP68 – лучший выбор для активных людей. Они могут находиться в песке и способны выдерживать погружение в воду, и даже работать определённое время на небольшой глубине – многим пользователям придётся по вкусу возможность подводной съёмки.

История протоколов безопасности

Безопасность беспроводной сети менялась с течением времени, чтобы стать более надежной, но при этом и более простой с точки зрения ее настройки. С момента появления Wi-Fi мы прошли путь от протокола WEP к протоколу WPA3. Давайте вспомним историю развития этих протоколов безопасности.

Wired Equivalent Privacy (WEP)

Первый протокол безопасности был назван Wired Equivalent Privacy или WEP. Этот протокол оставался стандартом безопасности с 1999 по 2004 год. Хотя эта версия протокола была создана для защиты, тем не менее, она имела достаточно посредственный уровень безопасности и была сложна в настройке.

В то время импорт криптографических технологий был ограничен, а это означало, что многие производители могли использовать только 64-битное шифрование. Это очень низкое битовое шифрование по сравнению с 128-битными или 256-битными опциями, доступными сегодня. В конечном счете, протокол WEP не стали развивать дальше.

Системы, которые все еще используют WEP, не являются безопасными. Если у вас есть система с WEP, ее следует обновить или заменить. При подключении к Wi-Fi, если в заведении используется протокол WEP, то ваша Интернет-активность не будет безопасной.

WiFi Protected Access (WPA)

Для улучшения функций WEP в 2003 году был создан протокол Wi-Fi Protected Access или WPA. Этот улучшенный протокол по-прежнему имел относительно низкую безопасность, но его легче было настроить. WPA, в отличие от WEP, использует протокол Temporary Key Integrity Protocol (TKIP) для более безопасного шифрования.

Поскольку Wi-Fi Alliance сделал переход с WEP на более продвинутый протокол WPA, они должны были сохранить некоторые элементы WEP, чтобы старые устройства все еще были совместимы. К сожалению, это означает, что такие уязвимости как функция настройки WiFi Protected, которую можно взломать относительно легко, все еще присутствуют в обновленной версии WPA.

WiFi Protected Access 2 (WPA2)

Годом позже, в 2004 году, стала доступна новая версия протокола Wi-Fi Protected Access 2. WPA2 обладает более высоким уровнем безопасности, а также он проще настраивается по сравнению с предыдущими версиями. Основное отличие в WPA2 заключается в том, что он использует улучшенный стандарт шифрования Advanced Encryption Standard (AES) вместо TKIP. AES способен защищать сверхсекретную правительственную информацию, поэтому это хороший вариант для обеспечения безопасности WiFi дома или в компании.

Единственная заметная уязвимость WPA2 заключается в том, что как только кто-то получает доступ к сети, он может атаковать другие устройства, подключенные к этой сети. Это может стать проблемой в том случае, если у компании есть внутренняя угроза, например, несчастный сотрудник, который способен взломать другие устройства в сети компании (или предоставить для этих целей свое устройства хакерам-профессионалам).

WiFi Protected Access 3 (WPA3)

По мере выявления уязвимостей вносятся соответствующие изменения и улучшения. В Как ожидается, эта новая версия будет иметь «новые функции для упрощения безопасности Wi-Fi, обеспечения более надежной аутентификации и повышения криптографической устойчивости для высокочувствительных данных». Новая версия WPA3 все еще внедряется, поэтому оборудование, сертифицированное для поддержки WPA3, пока не является доступным для большинства людей.

Какую защиту ставить на Wi-Fi роутере

Важным вопросом считается защита сети Wi-Fi, в частности — какую выбрать.

Приложения для контроля вай фай сетей и мониторинга трафика на Андроди

На вай-фай роутер обязательно необходимо ставить защиту. Ввиду вышеуказанной информации, сделать правильное решение будет несложно.

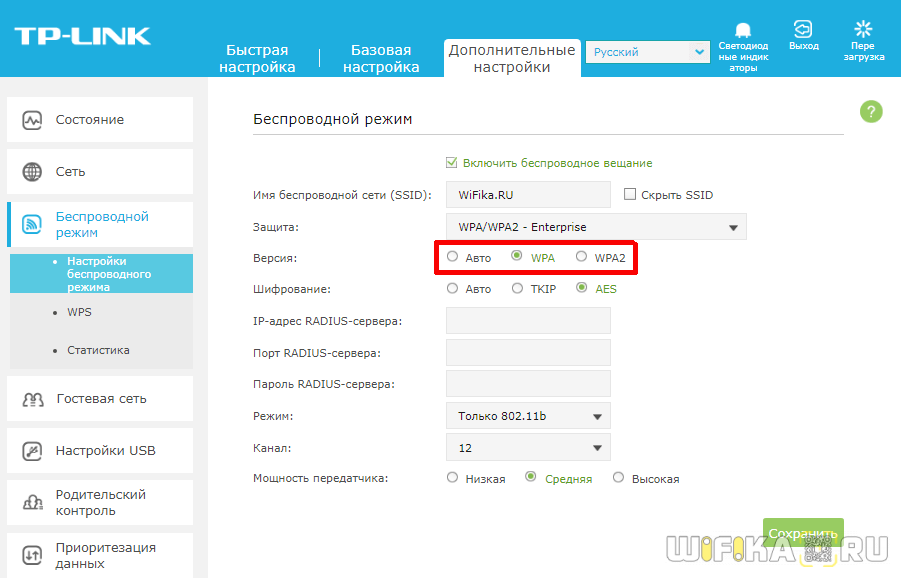

Для настройки способа защиты, в частности, метода шифрования, необходимо обратиться в раздел дополнительных настроек на панели управления роутером (например, TP-Link с актуальной версией прошивки).

Во вкладке дополнительных настроек следует проверить беспроводной режим.

Обратите внимание! При использовании старой версии вай-фай роутера, необходимые для защиты конфигурации, находятся в разделе безопасной защиты. В открывшейся вкладке можно увидеть пункт периода обновления группового ключа WPA

В условиях повышенной безопасности происходит динамическое изменение реального цифрового шифровального ключа WPA. Обычно промежуток изменения задается в секундах. Если таковой пункт в конкретной версии роутера имеется, то трогать указанное по умолчанию значение нежелательно

В открывшейся вкладке можно увидеть пункт периода обновления группового ключа WPA. В условиях повышенной безопасности происходит динамическое изменение реального цифрового шифровального ключа WPA. Обычно промежуток изменения задается в секундах. Если таковой пункт в конкретной версии роутера имеется, то трогать указанное по умолчанию значение нежелательно.

На маршрутизаторах «Асус» все параметры Wi-Fi расположены на одной странице «Беспроводная сеть». Аналогично и у Zyxel Keenetic — раздел «Сеть Wi-Fi — Точка доступа — Wi-Fi шифрование»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

Настройка безопасности роутера D-Link На D-Link надо найти раздел «Wi-Fi — Безопасность».

Таким образом, на основании представленной в статье информации можно узнать, какой метод проверки подлинности Wi-Fi лучше, каким образом осуществить надежную защиту домашней, а также корпоративной сетей.

![Что такое ipx: изучаем степени защиты электроники от воды и пыли [перевод] • stereo.ru](http://cosmeteria.ru/wp-content/uploads/a/1/2/a1204501bb9f6a7a71ad791075ab59ee.jpeg)

![Что такое ipx: изучаем степени защиты электроники от воды и пыли [перевод]](http://cosmeteria.ru/wp-content/uploads/4/9/f/49f888d8f84a5f128d2cf2f53a18c15e.jpeg)